=Start=

缘由:

上次在组内分享的时候有人讲到过HMAC算法,不过当时感觉讲的有点问题,也没有细听,刚好今天有点空闲的时间,去网上找点资料,啃一啃,希望能清楚的了解这个算法以及它所起到的功能和作用。

正文:

参考解答:

HMAC算法是一种基于密钥的报文完整性的验证方法,其安全性是建立在Hash加密算法基础上的。它要求通信双方共享密钥、约定算法、对报文进行Hash运算,形成固定长度的认证码。通信双方通过认证码的校验来确定报文的合法性。HMAC算法可以用来作加密、数字签名、报文验证等。(我感觉实际情况中用HMAC做加密也是为的不可逆加密,不像用DES/AES这种可逆加密;感觉HMAC和随机盐Hash算法非常像)

一句话总结:HMAC是密钥相关的哈希运算消息认证码(Hash-based Message Authentication Code),HMAC运算利用哈希算法,以一个密钥和一个消息为输入,生成一个消息摘要作为输出。

HMAC算法的定义

HMAC算法是一种执行“校验和”的算法,它通过对数据进行“校验”来检查数据是否被更改了。在发送数据以前,HMAC算法对数据块和双方约定的公钥进行“散列操作”,以生成称为“摘要”的东西,附加在待发送的数据块中。当数据和摘要到达其目的地时,就使用HMAC算法来生成另一个校验和,如果两个数字相匹配,那么数据未被做任何篡改。否则,就意味着数据在传输或存储过程中被某些居心叵测的人作了手脚。

HMAC算法的定义用公式表示如下:

HMAC(K,M)=H((K’⊕opad)∣H((K’⊕ipad)∣M))

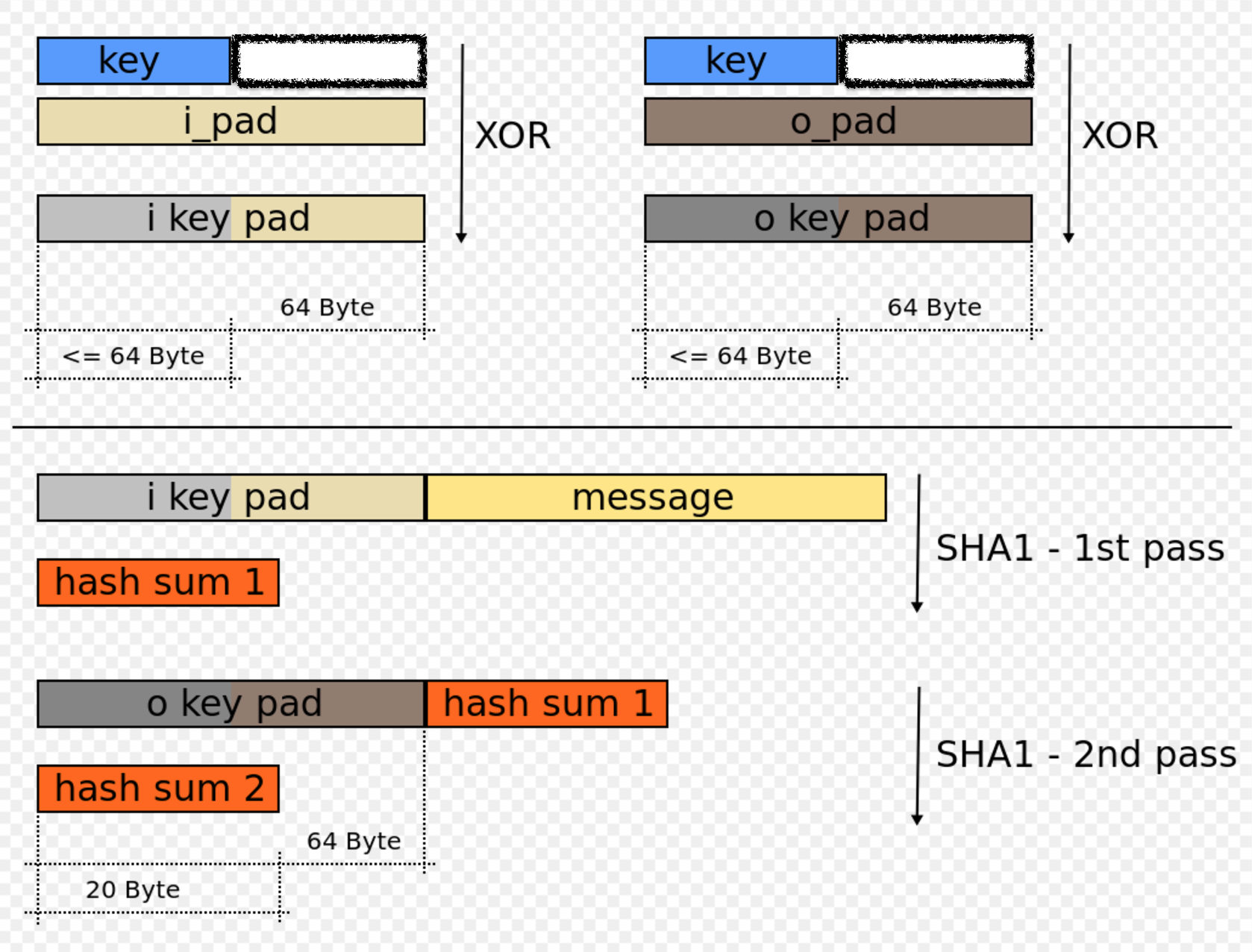

HMAC算法的加密步骤

(1) 在密钥K后面添加0 或者 对密钥K用H进行处理 来创建一个字长为B的字符串。(例如,如果K的字长是20字节,B=64字节,则K后会加入44个零字节0x00;如果K的字长是120字节,B=64字节,则会用H作用于K后产生64字节的字符串)

(2) 将上一步生成的B字长的字符串与ipad做异或运算。

(3) 将数据流text填充至第二步的结果字符串中。

(4) 用H作用于第三步生成的数据流。

(5) 将第一步生成的B字长字符串与opad做异或运算。

(6) 再将第四步的结果填充进第五步的结果中。

(7) 用H作用于第六步生成的数据流,输出最终结果 。

用图表示就是:

HMAC算法的伪码实现

function hmac (key, message) { if (length(key) > blocksize) { key = hash(key) // keys longer than blocksize are shortened } if (length(key) < blocksize) { // keys shorter than blocksize are zero-padded (where ∥ is concatenation) key = key ∥ [0x00 * (blocksize - length(key))] // Where * is repetition. } o_pad = [0x5c * blocksize] // Where blocksize is that of the underlying hash function i_pad = [0x36 * blocksize] o_key_pad = o_pad ⊕ key // Where ⊕ is exclusive or (XOR) i_key_pad = i_pad ⊕ key return hash(o_key_pad ∥ hash(i_key_pad ∥ message)) // Where ∥ is concatenation} |

HMAC算法的典型应用

HMAC算法的一个典型应用是用在“挑战/响应”(Challenge/Response)身份认证中,认证流程如下:

(1) 先由客户端向服务器发出一个验证请求。

(2) 服务器接到此请求后生成一个随机数并通过网络传输给客户端(此为挑战)。

(3) 客户端将收到的随机数与自己的密钥进行HMAC-SHA1运算并得到一个结果作为认证证据传给服务器(此为响应)。

(4) 与此同时,服务器也使用该随机数与存储在服务器数据库中的该客户密钥进行HMAC-SHA1运算,如果服务器的运算结果与客户端传回的响应结果相同,则认为客户端是一个合法用户 。

HMAC算法的安全性

HMAC算法引入了密钥,其安全性已经不完全依赖于所使用的HASH算法,安全性主要有以下几点保证:

(1)使用的密钥是双方事先约定的,第三方不可能知道。由上面介绍应用流程可以看出,作为非法截获信息的第三方,能够得到的信息只有作为“挑战”的随机数和作为“响应”的HMAC结果,无法根据这两个数据推算出密钥。由于不知道密钥,所以无法仿造出一致的响应。

(2)在HMAC算法的应用中,第三方不可能事先知道输出(如果知道,不用构造输入,直接将输出送给服务器即可)。

(3) HMAC算法与一般的加密重要的区别在于它具有“瞬时”性,即认证只在当时有效,而加密算法被破解后,以前的加密结果就可能被解密。

参考链接:

- HMAC算法 https://en.wikipedia.org/wiki/Hash-based_message_authentication_code

- RFC2104(HMAC的官方定义)

http://www.ietf.org/rfc/rfc2104.txt

https://tools.ietf.org/html/rfc2104 - hmac-sha1摘要算法以及C语言实现

http://www.carrotech.cn/?p=947 - 对称签名

https://www.kancloud.cn/digest/modern-crypto/79562

https://www.kancloud.cn/digest/modern-crypto/79572 #一些密码学名词解释 - 消息摘要算法-HMAC算法

http://blog.csdn.net/feiyangxiaomi/article/details/34445005 - Hash, MAC,HMAC

http://www.cnblogs.com/songhan/archive/2012/07/29/2613898.html - HMAC算法安全性浅析 #比较易懂

http://www.ftsafe.com.cn/service/kbase/infomation-2 - HMAC加密算法 #比较易懂

http://www.jiamisoft.com/blog/2800-hmacjiamisuanfa.html - 什么是 HMAC-MD5?

https://www.zhihu.com/question/19816240 - HMAC与MAC算法在密码学的区别?

https://www.zhihu.com/question/26605600

更多参考链接:

- HMAC计算、验证、各语言的实现

https://en.wikipedia.org/wiki/Hash-based_message_authentication_code#External_links - MAC算法 https://en.wikipedia.org/wiki/Message_authentication_code

=END=

《 “HMAC算法” 》 有 2 条评论

高深的密码学+复杂的区块链,其实也可以通俗易懂

http://rdc.hundsun.com/portal/article/750.html

`

常用的密码算法

> 对称加密

> 非对称加密

> 数字签名

> 摘要算法

区块链应用

区块链提供了通过机器算法解决参与人之间的信任问题的全新方案,其核心的核心就是在不完全信任的各方,通过深度使用密码学算法来保证数据的不可篡改特性。

如何使用算法

> 对称加密、非对称加密、数字签名和摘要算法

隐私保护

> 数字信封

> 组签名和环签名

> 同态加密

`

区块链正本清源 – 从计算机科学评看区块链的起源和发展

https://mp.weixin.qq.com/s/RCEv1Ul-anXfPk_1_rAD-w