=Start=

缘由:

收集整理之前看到的介绍Gartner 2017年度11大信息安全技术相关的文章,方便以后参考和学习。

正文:

参考解答:

一、概述

Gartner选择年度顶级技术的标准是:

1)不能仅仅是个趋势(譬如大数据、IoT);

2)必须是真实存在的安全技术门类,并且有实实在在的厂商提供这类技术和产品;

3)不能仅仅处于研究状态,但也不能已经成为主流技术;

4)符合Gartner对于客户需求和技术发展趋势的判断。

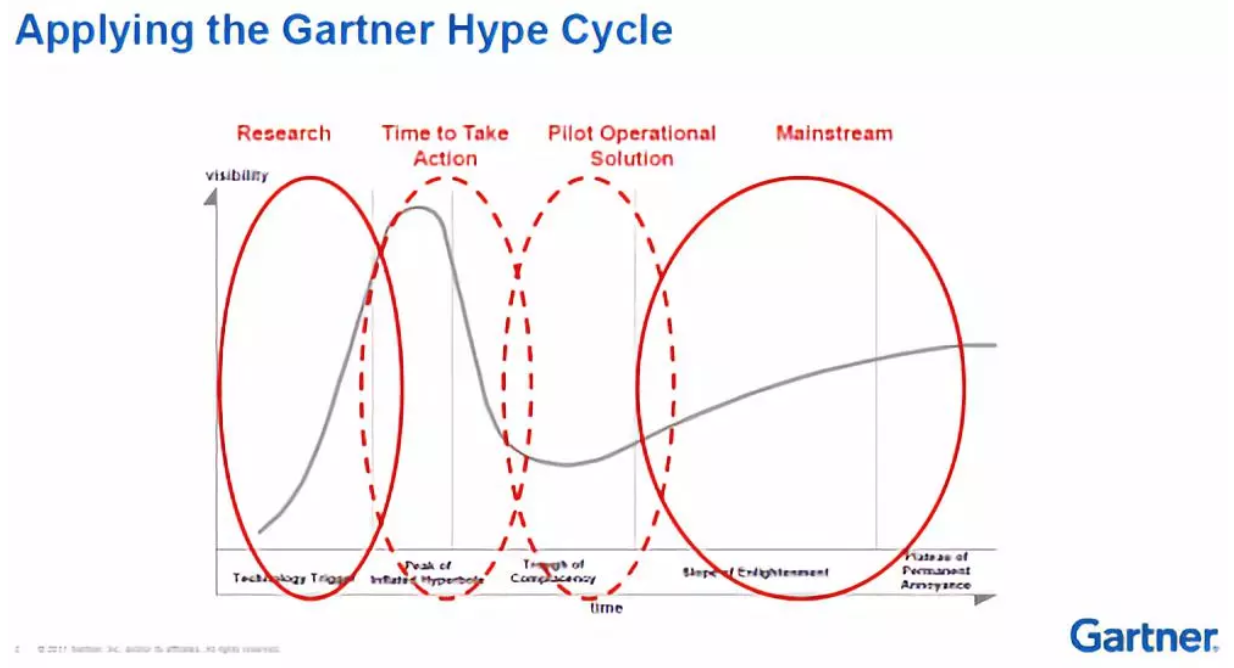

按照这个标准,基本上顶级技术都会位于Gartner Hype Cycle的曲线顶峰部分或者是低谷的部分。

这11大技术分别是:

1)Cloud Workload Protection Platforms:云工作负载保护平台CWPP

2)Remote Browser:远程浏览器

3)Deception:欺骗技术

4)Endpoint Detection and Response: 端点检测与响应EDR

5)Network Traffic Analysis:网络流量分析NTA

6)Managed Detection and Response:可管理检测与响应MDR

7)Microsegmentation:微隔离

8)Software-Defined Perimeters:软件定义边界SDP

9)Cloud Access Security Brokers:云访问安全代理CASB

10)OSS Security Scanning and Software Composition Analysis for DevSecOps:面向DevSecOps的运营支撑系统(OSS)安全扫描与软件成分分析

11)Container Security:容器安全

Gartner将这11项技术分为了三类:

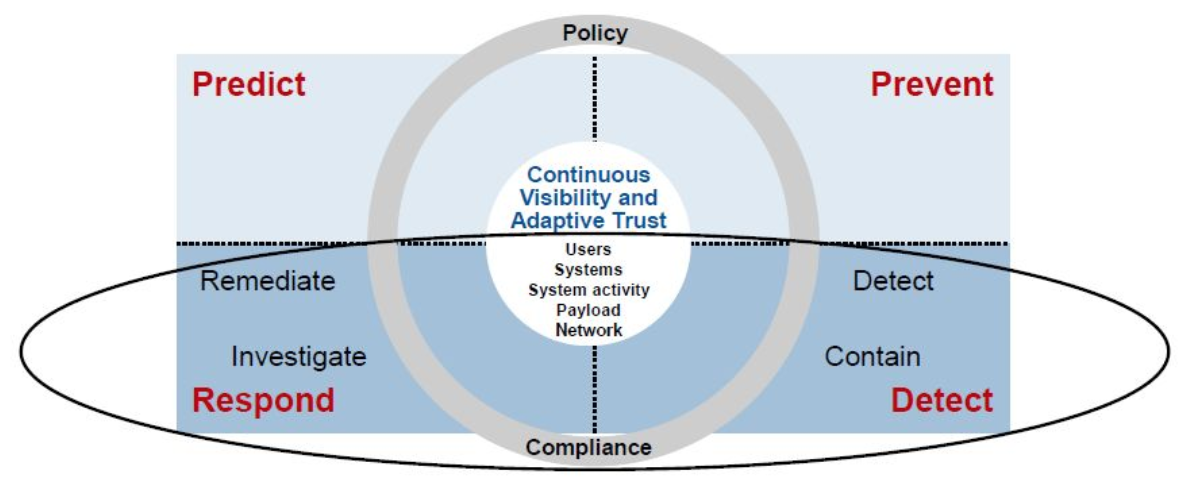

1)对抗威胁的技术:这类技术都在Gartner的自适应安全架构的范畴之内,包括CWPP、远程浏览器、欺骗技术、EDR、NTA、MDR、微隔离;

2)访问与使能技术:包括SDP、CASB;

3)安全开发:包括OSS安全扫描与软件成分分析、容器安全。

从另外一个角度看,这11项技术有5个都直接跟云安全挂钩(CWPP、微隔离、SDP、CASB、容器安全),也应证了云技术的快速普及。

需要指出的是,Gartner每年对顶级的信息安全技术评选都是具有连续性的。针对上述11大技术,其中远程浏览器、欺骗技术、EDR、微隔离、CASB共5个技术也出现在了2016年度的10大信息安全技术列表之中。

二、十一大技术浅析

2.1 CWPP云工作负载保护平台

现在数据中心的工作负载都支持运行在包括物理机、虚拟机、容器、私有云在内的多种环境下,甚至往往出现部分工作负载运行在一个或者多个公有云IaaS提供商那里的情况。混合CWPP为信息安全的管理者提供了一种集成的方式,让他们能够通过一个单一的管理控制台和统一的安全策略机制去保护那些工作负载,而不论这些工作负载运行在何处。

事实上,CWPP这个概念就是Neil本人提出的。他在2016年3月份发表了一份题为《CWPP市场指南》的分析报告,并第一次对CWPP进行了正式定义:CWPP市场是一个以工作负载为中心的安全防护解决方案,它是一种典型的基于代理(Agent)的技术方案。这类解决方案满足了当前横跨物理和虚拟环境、私有云和多种公有云环境的混合式数据中心架构条件下服务器工作负载防护的独特需求。还有的甚至也同时支持基于容器的应用架构。

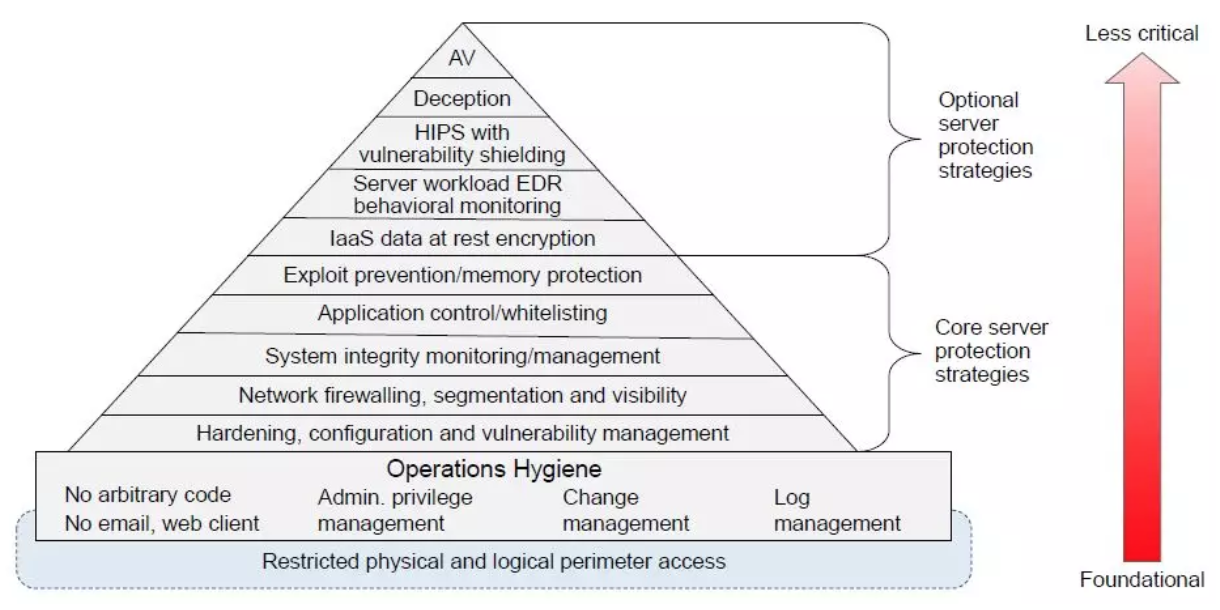

Neil将CWPP解决方案的能力进行了层次划分,并归为基础支撑、核心能力、扩展能力三大类。下图是Neil发布的2017年版《CWPP市场指南》中描绘的能力层次图,由上至下,重要性逐渐递增:

其实,CWPP这个提法在Gartner内部还是存在分歧的,本人跟Gartner的分析师就此进行过讨论。Gartner将CWPP市场映射为一套对云中负载进行安全防护的解决方案,而非单一的CWPP产品,因为CWPP的每个能力层都涉及不同的技术,整个CWPP涉及的技术面更是十分广泛。此外,每个CWPP提供商的产品功能都不尽相同,甚至存在较大差异。而用户要对其云工作负载(云主机)进行防护的话,恐怕也不能选择某个单一的CWPP产品,而需要统筹考虑,进行多种技术的集成。当然,不排除随着Gartner力推CWPP概念,将来会出现更加完整的CWPP产品,即所谓的“Single pane of glass to hybrid cloud workload protection”。

在2017年的云安全Hype Cycle中,CWPP位于低谷位置,Gartner认为CWPP尚处于青春期,距离成熟市场还有2到5年的时间。

在本人看来,随着云计算的迅速普及,很多传统的安全防护技术的有效性下降了,部署难度增加了。同时,公有云使得用户对云中主机(工作负载)的安全掌控能力降低了。因此,以Agent技术流为代表的云主机防护技术蓬勃兴起。还需要指出的是,终端防护系统无法覆盖对云工作负载的的安全防护需求。目前,国内已经有厂商涉足CWPP市场。希望随着我们对CWPP认识的清晰,不要以后国内出现一窝蜂地将传统技术简单包装而成的CWPP厂商,就如EDR那样。

2.2 远程浏览器

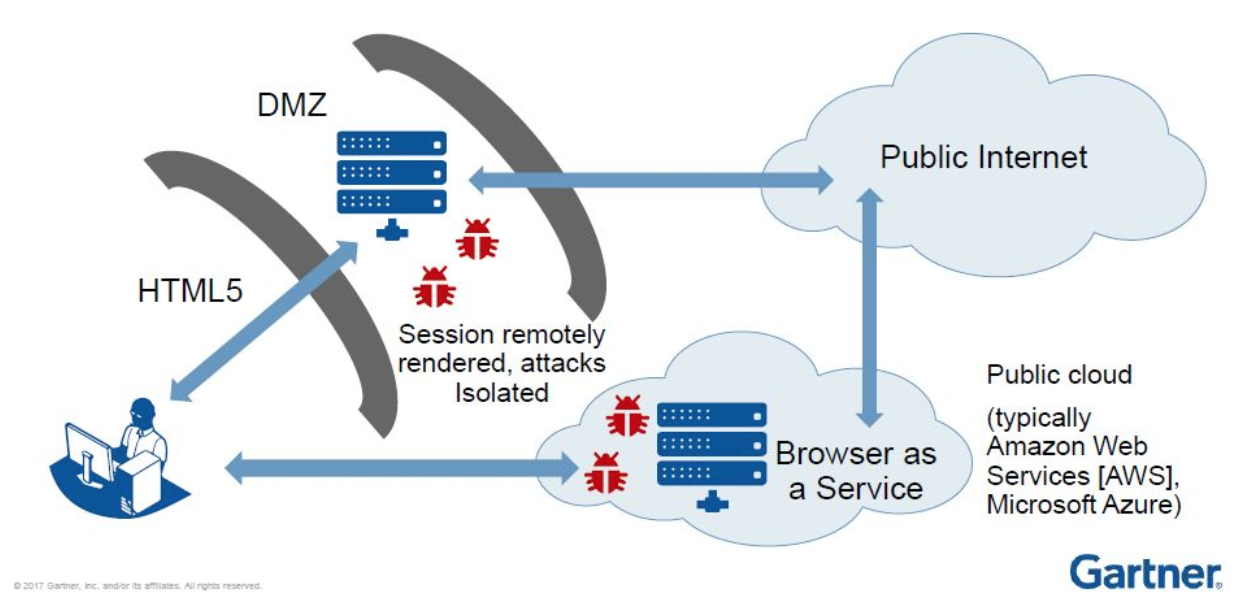

鉴于浏览器往往成为攻击的入口,因此有人将浏览器部署在远程的一个“浏览器服务器池”(通常是基于linux的)中。用户使用这些远程的浏览器来进行网页访问。这样一来,这些浏览器所在的服务器跟用户所在环境中的终端和网络是隔离的。从而使得客户所在网络的暴露面大大降低,而风险被转移到浏览器服务器池那里去了。而在浏览器服务器池那边可以实施专门的安全保护与控制。更进一步,这个浏览器服务器池可以被包装为一种云服务(SaaS),当然也可以运行在隔离的客户侧。

上图展示了远程浏览器技术的两种应用模式:部署在DMZ区,或者以SaaS模式交付。

远程浏览技术的本质是一种隔离技术。其核心技术是在远程服务器上对WEB内容进行渲染(rendering),并能够将渲染后的信息重新编码成HTML5回传给用户本地浏览器。此外,该技术还要支持远程浏览器与用户本地浏览器之间的双向通讯(譬如将WEB内容、音视频信息传递到本地,以及将本地的键盘鼠标操作传给远程浏览器)。

需要指出的是,远程浏览技术跟远程桌面技术(包括虚拟桌面)是不同的。相较而言,远程浏览技术更加轻量级,对服务器性能要求低很多,并且还不涉及虚拟桌面许可证问题(如果用户多的话,许可授权费用不菲)。而每个虚拟桌面的会话都要一个完整的VM来支撑,太重,如果仅仅为了远程浏览只用,显得浪费了。此外,还有一些终端防护类产品能够对用户本地浏览器或者相关进程进行加固和微隔离,但可能会对终端造成一定的不便,而远程浏览器技术通常不需要在客户端装agent。综合来看,在浏览隔离这块,Gartner更看好远程浏览技术。

Gartner认为,远程浏览技术的兴起可能会冲击现在的Secure Web

Gateway(SWG,上网行为管理)市场,或者说未来的SWG可能会集成远程浏览的功能。

鉴于当前大部分攻击都是跟浏览器(包括浏览器自身及其插件)和里面的WEB内容有关的,Gartner预测,到2021年,将会有20%的企业采用远程浏览器解决方案。截至目前,本人还未看到国内有类似的产品出现。

尽管Gartner看好这项技术,但该技术本身目前还面临诸多挑战,尚未成熟,不少厂商正在这个领域寻求技术和市场突破。主要的挑战包括:必须支持PDF、Flash,甚至是JVM等等常见WEB内容的转换呈现;对于不支持的WEB内容如何处理?如何支持用户安全下载远程文件?如何处理富文本的复制/粘贴?目前看到的远程浏览器产品一般都带有集中管理与分析功能、文件沙箱和恶意代码检测功能。

2.3 欺骗技术

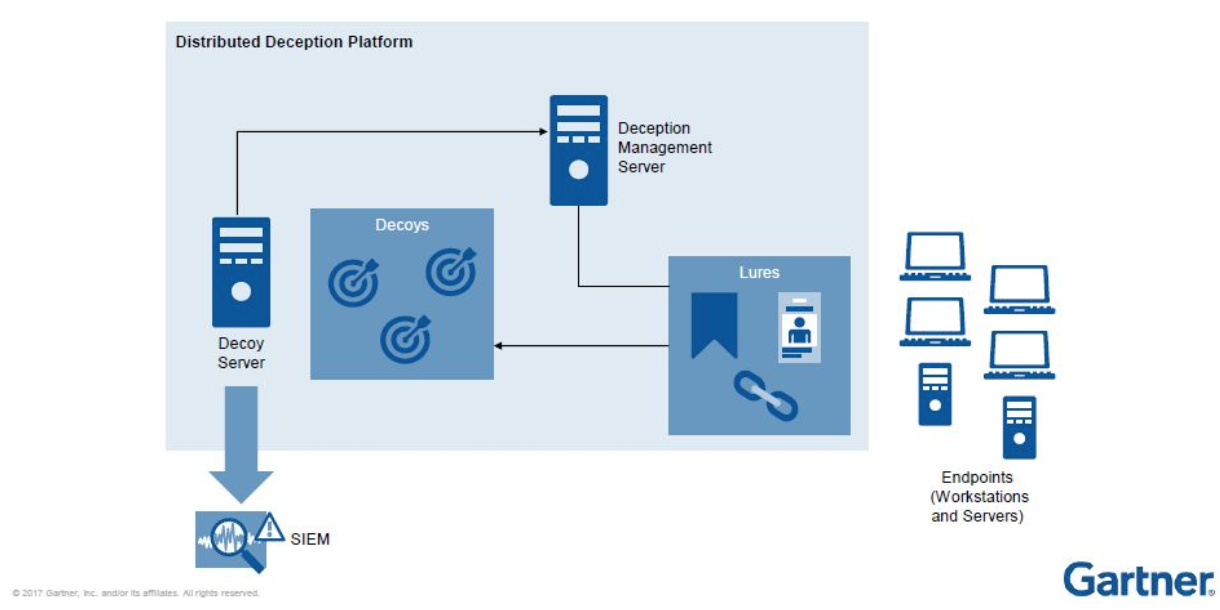

这种技术的本质就是有针对性地对攻击者进行我方网络、主机、应用、终端和数据的伪装,欺骗攻击者,尤其是攻击者的工具中的各种特征识别环节,使得那些工具产生误判或失效,扰乱攻击者的视线,将其引入死胡同,延缓攻击者的时间。譬如可以设置一个伪目标/诱饵,诱骗攻击者对其实施攻击,从而触发攻击告警。

欺骗技术往前可以追溯到蜜罐技术,随着技术的不断进步,现在的欺骗技术可以看作是蜜罐技术的升级版,欺骗和伪装物更加丰富,欺骗技术的保护重心也从边界转移到了网络内部,尤其是大规模复杂企业内部网络,并出现了分布式欺骗平台(Distributed Deception Platform)。

2017年初,Gartner在中国做了一次Local Briefing。会上,DDP的提出者(2015年)Lawrence Pingree专门做了一个题为《The art of Deception and its benefits for lean-forward security programs》的演讲。

Gartner十分看重欺骗技术,在2018年10大战略技术之一的CARTA(持续自适应风险与信任评估)中,欺骗技术承担了重要的角色,作为运行时风险与信任评估的重要手段之一。随着人们越来越关注威胁检测与响应,出现了很多新兴的威胁检测技术,包括欺骗技术,以及同在11大技术之列的NTA、EDR,还有UEBA,等等。Gartner认为欺骗技术在各种威胁检测技术中具有独特的价值,具有更好的适应性和可行性,尤其是在工控和物联网环境中,并能与其他技术形成良性互补。

Gartner预测到2019年10%的企业将采用这类技术,主动地与黑客进行对抗。目前,国内有不少从事欺骗技术的初创公司和产品,但要达到DDP的平台级水平,还需要大跨越。

2.4 EDR端点检测与响应

EDR在2014年就进入Gartner的10大技术之列了。EDR工具通常记录大量端点级系统的行为与相关事件,并将这些信息存储在终端本地或者集中数据库中。然后对这些数据进行IOC比对,行为分析和机器学习,用以持续对这些数据进行分析,识别信息泄露(包括内部威胁),并快速对攻击进行响应。目前EDR的核心支撑技术包括大数据安全分析(BDSA)技术。

EDR的保护目标是端点。他的出现最初是为了弥补传统终端/端点管理系统(Gartner称为EPP)的不足。而现在,EDR正在与EPP迅速互相渗透融合,但Gartner预计未来三年EDR和EPP仍将并存。

EDR解决方案应具备四大基本功能:安全事件检测、安全事件调查、在端点上遏制安全事件,以及将端点修复至感染前的状态,正好对应Gartner自适应安全架构的检测和响应两个阶段。这里面涉及到了机器学习、大数据分析、威胁捕猎等等尚未成熟的新兴技术和高交互性技术。

仔细研究可以发现,EDR的目标设定还是比较高级的,至少跟EPP相比,对分析人员的要求高出很多。EDR的落地不仅仅是一个技术问题,还涉及到人员组织和流程,以及高水平的安全分析师。因此,将EDR跟SOC结合起来,对于大型企业和组织是一个值得考虑的选项。而对于中小型客户而言,将EDR封装在MS/MDR中,以服务的方式获得这个能力则可以一试。

需要指出的是,端点在这里通常指终端,但实际并不限于终端,还可以包括服务器。

EDR市场发展十分迅速,在2017年底,Gartner首次发布了EDR的市场指南,并对EDR技术的未来发展趋势进行了详细的分析,可以发现EDR技术越来越庞杂,正在发展成为一个平台类产品。

Gartner预计到2021年,80%的大型企业、20%的中型企业和10%的小企业将部署EDR能力。目前,国内已经有多家厂商涉足EDR细分市场领域,但基本上处于摸索阶段,很多产品其实还基本上就是对传统终端管理产品的再包装,面临的挑战颇多。

2.5 NTA网络流量分析

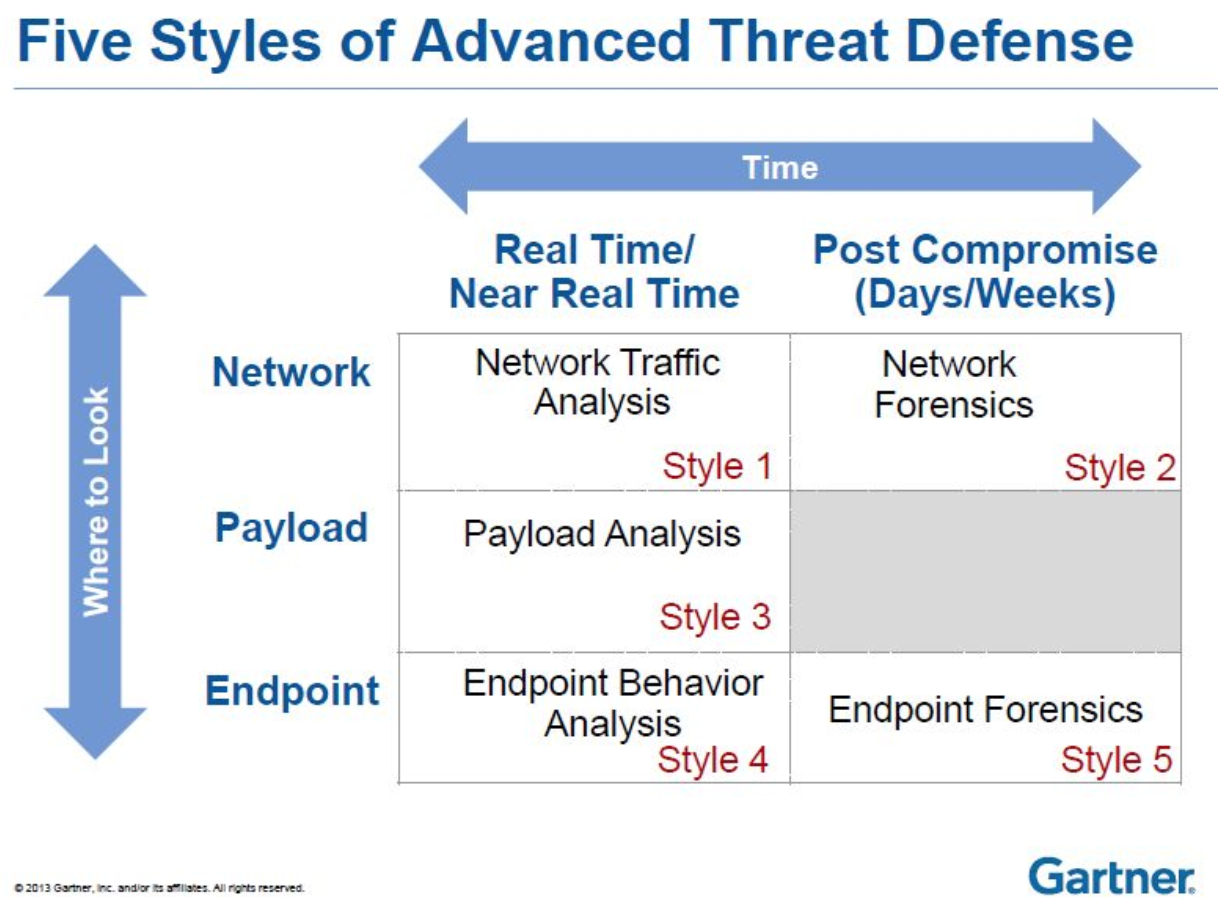

作为一种威胁检测的新兴技术,NTA是在2013年提出来的,并位列五种检测高级威胁的手段之一。

根据Gartner的定义,NTA融合了传统的基于规则的检测技术,以及机器学习和其他高级分析技术,用以检测企业网络中的可疑行为,尤其是失陷后的痕迹。NTA通过DFI和DPI技术来分析网络流量,通常部署在关键的网络区域对东西向和南北向的流量进行分析,而不会试图对全网进行监测。Gartner建议将NTA是做一种功能和能力,而非纯粹的一个产品。

在NTA入选11大技术的解说词中,Gartner说到:NTA解决方案通过监测网络的流量、连接和对象来识别恶意的行为迹象。对于那些试图通过基于网络的方式去识别绕过边界安全的高级攻击的企业而言,可以考虑将NTA作为一种备选方案。

NTA与EDR一个关注网络,一个聚焦端点,但在技术和应用上有很多相似之处:都属于威胁检测类的新兴技术,都用到了大数据分析技术,都是安全分析的一个具体用例,都是CARTA的重要组成部分,都推荐与SIEM/SOC集成使用,都是一类对安全分析师水平要求较高的技术,用好不易。

在Gartner的Hype Cycle中,NTA处于炒作的高峰阶段,处于期望的顶点,远未成熟。目前,国内已经有一些从事NTA的公司和产品,本人就是其中之一。

2.6 MDR威胁检测与响应服务

MDR是一类服务,并且通常不在传统的MSS/SaaS提供商的服务目录中。作为一种新型的服务项目,MDR为那些想提升自身威胁检测、事件响应和持续监测能力,却又无力依靠自身的能力和资源去达成的企业提供了一个不错的选择。MDR对于SMB市场尤其具有吸引力,因为命中了他们的“兴奋点”。

MDR服务是Gartner在2016年正式提出来的,定位于对高级攻击的检测与响应服务。与传统MSSP主要帮客户监测内部网络与互联网内外间流量不同,MDR还试图帮助客户监测内部网络中的流量,尤其是识别高级攻击的横向移动环节的蛛丝马迹,以求更好地发现针对客户内部网络的高级攻击。而要做到这点,就需要在客户网络中部署多种高级攻击检测技术(设备),还要辅以安全分析。对于MDR服务而言,这些额外部署在客户侧的设备是属于服务提供商的,而非客户的。这些设备(硬件或者软件)既可能是基于网络的,也可能是基于主机的,也可能兼有之。在安全分析的过程中,会用到威胁情报,也可能用到专业的安全分析师。在检测出攻击,进行响应的时候,MDR服务强调迅速、直接、轻量化(简洁)、高效,而不会过多顾及安全管理与事件处置的流程,很多时候通过提供商部署在客户侧的设备就响应处置掉了。显然,这种服务与传统的MSS相比,对客户而言更具影响性,但也更加高效,也是高级威胁对客户造成的风险越来越大的必然反应。

Gartner预计到2020年将有15%的组织使用MDR类的服务,而现在仅不到1%。同时,到2020年80%的MSSP都会提供MDR类的安全服务,称之为“Advanced MSS”。Gartner认为MSS和MDR是交集的关系。在未来两年,MSS尚不会完全覆盖MDR服务。

2.7 微隔离

广义上讲,微隔离(也有人称做“微分段”)就是一种更细粒度的网络隔离技术,主要面向虚拟化的数据中心,重点用于阻止攻击在进入企业数据中心网络内部后的横向平移(或者叫东西向移动),是软件定义安全的一种具体实践。流可见技术(注意:不是可视化技术)则与微隔离技术伴生,因为要实现东西向网络流的隔离和控制,必先实现流的可见性(Visibility)。流可见性技术使得安全运维与管理人员可以看到内部网络信息流动的情况,使得微隔离能够更好地设置策略并协助纠偏。此外,有些厂商还为不同工作负载之间的数据传输提供流量加密功能选项。Gartner提醒,谨防过度隔离!这是当前微隔离项目失败的首要原因。

微隔离技术的落地目前较为复杂,不用用户的诉求差异较大。Gartner将微隔离划分出了4种模式:内生云控制模式、第三方防火墙模式、混合式、叠加式。

本地云控制模式就是基于虚拟化平台、IaaS等云平台内建的能力来实现微隔离。譬如利用VMware、思科、AWS、微软云自带的功能。这种模式部署和使用相对简单,对用户更透明,但功能也相对简单,并且无法跨多厂商。

第三方防火墙模式又分为两种:一种是工作在虚机之上,可以跨多厂商基础架构、功能更为丰富,但部署和管理更复杂、性能和成本更高,并且无法实现底层的控制。另一种是借助NFV技术和vSwitch,运行在虚机之下。主流的FW/NGFW厂商都在布局这种模式。

混合模式是上述两种模式的混合使用,譬如东西向隔离用内生的,南北向隔离用第三方的。

叠加模式是比较有特色的,他的核心在于通过在目标虚机(也是工作负载)上部署Agent来实现实现更复杂的微隔离。目前很多初创公司聚焦于此模式及相关技术,视为一次弯道超车的机会。

需要指出的是,微隔离跟CWPP是有部分交集的,有时用户以为自己需要微隔离,其实发现用CWPP更合适。因此,需求分析和应用场景设计十分重要,要按需使用各种技术。

在Gartner的云安全Hype Cycle中,微隔离位于失望的低谷,还处于成熟的早期阶段。目前,国内已经出现了涉足微隔离的初创公司,但还处于孵化期。

2.8 SDP软件定义边界

SDP将不同的网络相连的个体(软硬件资源)定义为一个逻辑集合,形成一个安全计算区域和边界,这个区域中的资源对外不可见,对该区域中的资源进行访问必须通过可信代理的严格访问控制,从而实现将这个区域中的资源隔离出来,降低其受攻击的暴露面的目标。

这种技术最初是CSA云安全联盟提出来的,是SDN和软件定义安全(SDS)概念的交集。刚开始SDP主要针对WEB应用,到现在也可以针对其他应用来构建SDP了。SDP的出现消除了传统的固化边界,对传统的设置DMZ区,以及搭建VPN的做法构成了挑战,是一种颠覆性的技术。也可以说,SDP定义了一种逻辑的、动态的边界,这个边界是以身份和情境感知为依据的。

在Gartner的云安全Hype Cycle中,SDP位于新兴阶段,正处于曲线的顶峰。Gartner预测,到2017年底,至少10%的企业组织将利用SDP技术来隔离敏感的环境。

2.9 CASB云访问安全代理

CASB在2016年就位列10大技术之中。最初,CASB被大致定义为一个应用代理安全网关,用于安全地连接起用户与多个云服务商。现如今,Gartner对CASB赋予了更广泛的含义:CASB作为一种产品或服务,为企业认可的云应用提供通用云应用使用、数据保护和治理的可见性。简单的说,就是随着用户越来越多采用云服务,并将数据存入(公有)云中,他们需要一种产品来帮助他们采用一致的策略安全地接入不同的云应用,让他们清晰地看到云服务的使用情况,实现异构云服务的治理,并对云中的数据进行有效的保护,而传统的WAF、SWG和企业防火墙无法做到这些,因此需要CASB。CASB一个很重要的设计理念就是充分意识到在云中(尤指公有云)数据是自己的,但是承载数据的基础设施不是自己的。Gartner指出CASB重点针对SaaS应用来提升其安全性与合规性,同时也在不断丰富针对IaaS和PaaS的应用场景。Gartner认为CASB应提供四个维度的功能:可见性、数据安全、威胁保护、合规性。

随着云应用的迅速普及,Gartner对CASB概念的放大,现在CASB的功能集合已经十分庞杂,几乎囊括了所有需要布置在用户和云服务提供商链路上的事情,包括认证、单点登录、授权、凭据映射、设备画像、数据安全(内容检查、加密、数据标记化/脱敏)、日志审计与告警、恶意代码检测与防护,等等。个人感觉,实在有点太重了,可能以后会拆解开来成为解决方案而非单一产品,就像我对CWPP的感觉一样。

Gartner预计到2020年,60%的大企业将通过部署CASB来实现云服务治理。

在Gartner的云安全Hype Cycle中,CASB位于失望的低谷,还处于青春期阶段。有趣的是,尽管CASB尚未成熟,但Gartner却在2017年底首次推出了CASB的魔力象限,可见Gartner对CASB青睐有加,急切盼望这个市场大发展。目前,国内已经有多个公司推出了自己的CASB产品,但不少还都是在原来堡垒机基础上的扩展封装,具体如何还有待观察。还有一点,就是国内企业级SaaS其实并不普及,还是以IaaS为主,这也是制约CASB发展的一个重要因素。所以,CASB目前在中国要因地制宜。

2.10 面向DevSecOps的运营支撑系统(OSS)安全扫描与软件成分分析

在2016年的10大信息安全技术中,也提到了DevSecOps,但强调的是DevSecOps的安全测试和RASP(运行时应用自保护)。今年,安全测试变成了安全扫描与软件成分分析,其实基本上是一个意思,只是更加具体化了。

DevSecOps是Gartner力推的一个概念,有大量的相关分析报告。DevSecOps采用模型、蓝图、模板、工具链等等驱动的安全方法来对开发和运维过程进行自保护,譬如开发时应用测试、运行时应用测试、开发时/上线前安全漏洞扫描。它是一种自动化的、透明化的、合规性的、基于策略的对应用底层安全架构的配置。

对于DevSecOps的落地而言,最关键的一点就是自动化和透明化。各种安全控制措施在整个DevSecOps周期中都要能够自动化地,非手工的进行配置。并且,这个自动化的过程必须是对DevOps团队尽量透明的,既不能影响到DevOps的敏捷性本质,同时还要能够达成法律、合规性,以及风险管理的要求。

软件成分分析(SCA,Software Composition Analysis)是一个比较有趣的技术。SCA专门用于分析开发人员使用的各种源码、模块、框架和库,以识别和清点应用系统(OSS)的组件及其构成和依赖关系,并识别已知的安全漏洞或者潜在的许可证授权问题,把这些风险排查在应用系统投产之前,也适用于应用系统运行中的诊断分析。如果用户要保障软件系统的供应链安全,这个SCA很有作用。

在Gartner的应用安全的Hype Cycle中,SCA属于成熟早期的阶段,属于应用安全测试的范畴,既包含静态测试,也包含动态测试。

2.11 容器安全

与虚拟机(VM)不同,容器使用的是一种共享操作系统(OS)的模型。对宿主OS的某个漏洞利用攻击可能导致其上的所有容器失陷。即便容器本身是安全的,但如果缺少安全团队的介入,以及安全架构师的指导,容器的部署过程可能产生不安全因素。传统的基于网络或者主机的安全解决方案对容器安全没啥作用。容器安全解决方案必须保护容器从创建到投产的整个生命周期的安全。目前大部分容器安全解决方案都提供投产前扫描和运行时监测保护的能力。

根据Gartner的定义,容器安全包括开发阶段的风险评估和对容器中所有内容信任度的评估,也包括投产阶段的运行时威胁防护和访问控制。在Gartner的Hype Cycle中,容器安全目前处于新兴阶段。

参考链接:

=END=

《 “[collect]Gartner选取的11大信息安全技术” 》 有 26 条评论

权威的DevSecOps工具列表(An authoritative list of awesome devsecops tools with the help from community experiments and contributions.)

http://devsecops.org

https://github.com/devsecops/awesome-devsecops

DevSecOps工具链

https://github.com/zemmali/DevSecOps-Toolchain

technical-whitepapers – 黑客、网络安全、数据库以及逆向工程方向的技术白皮书收集

https://github.com/trimstray/technical-whitepapers

谈一谈如何建设体系化的安全运营中心(SOC)

https://mp.weixin.qq.com/s/0wS4OTuq5yOfdmXSrsmzlg

https://paper.tuisec.win/detail/1d4d05e08acb65e

`

本文主要是谈谈笔者对于如何建设体系化的安全运营中心(SOC)的一点经验和思考,观点仅代表个人,仅供参考,不具普遍意义。

那么什么样的企业需要SOC呢?笔者认为凡是有安全团队的企业都需要这样的一个团队。唯一的区别在于,企业规模的大小和业务的复杂性决定了SOC的职责范围和其运作方式。举个例子,对于规模较大的互联网企业,它的SOC的职责包括但不限于以下几种:

Incident Response (应急响应)

Malware Analysis (病毒分析)

Digital Forensics (电子取证)

Threat Hunting (入侵检测)

Threat Intelligence (威胁情报)

Vulnerability Management (漏洞管理)

Penetration Testing (渗透测试)

Red Teaming

而规模较小的企业,则可以按照企业实际的规模和业务需要逐步包含以上的职责范围。

0x02 如何组建SOC

0x03 SOC如何工作

0x04 总结

笔者观点,SOC的体系化建设:系统工具是基础,体系结构是重点,有效协同是关键。

`

EDR检测持久化Persistence入门

https://mp.weixin.qq.com/s/AKdnFKn8oXocZ5eyfB2D9g

如何绕过 EDR’s 的内存保护

https://movaxbx.ru/2019/02/19/bypass-edrs-memory-protection-introduction-to-hooking/

Gartner:2019年十大安全项目简评

https://mp.weixin.qq.com/s/vGwjq4ffhoBwXpW5XT9Elw

`

2019年2月11日,Gartner一改过去在年度安全与风险管理峰会上发表10大安全技术/项目的作风,早早发布了2019年的十大安全项目,并表示将在今年的安全与风险管理峰会上具体呈现。因此,这次算是Gartner提前发布预览版吧。

2019年的十大安全项目分别是:

1、Privileged Account Management Project:特权账户管理项目

2、CARTA-Inspired Vulnerability Management Project:符合CARTA方法论的弱点管理项目

3、Detection and Response Project:检测和响应项目,包括EPP+EDR、UEBA、欺骗三种技术方向和MDR服务

4、Cloud Security Posture Management (CSPM) Project:云安全配置管理项目

5、Cloud Access Security Broker (CASB) Project:云访问安全代理项目,包括云应用发现、自适应访问、敏感数据发现与保护三个子方向

6、Business Email Compromise: 商业邮件失陷

7、Dark Data Discovery:暗数据发现

8、Security Incident Response:安全事件响应

9、Container Security:容器安全

10、Security Rating Services:安全评级服务

对比一下历年的10大技术/项目,可以发现,跟2018年相比,前5个项目基本上是沿袭下来了,第6个商业邮件失陷则是在去年的反钓鱼项目基础上做了修订,后4个则是新上榜的。全新上榜的包括暗数据发现、安全事件响应和安全评级服务,而容器安全则是隔年再次上榜。

特别值得一提的是今年的10大安全项目中终于明确地增加了数据安全方面的项目——暗数据发现。

`

暗数据定义

https://www.gartner.com/it-glossary/dark-data

Gartner:2018年10大安全项目详解

https://mp.weixin.qq.com/s?__biz=MzUyNzMxOTAwMw==&mid=2247483696&idx=1&sn=f5b849f3d3e8b1aa57a13073f0c623ba

Gartner:2017年11大安全技术详解

https://mp.weixin.qq.com/s?__biz=MzUyNzMxOTAwMw==&mid=2247483696&idx=2&sn=041bcc7ae1e6dffb83317119554b7be9

Gartner:2018年10大安全项目详解

https://www.freebuf.com/articles/paper/188284.html

`

Privileged Account Management Project:特权账户管理项目

CARTA-Inspired Vulnerability Management Project:符合CARTA方法论的弱点管理项目

Active Anti-Phishing Project:积极的反钓鱼项目

Application Control on Server Workloads Project:服务器工作负载的应用控制项目

Microsegmentation and Flow Visibility Project:微隔离和流可见性项目

Detection and Response Project:检测和响应项目,包括EPP+EDR、UEBA、欺骗三种技术方向和MDR服务

Cloud Security Posture Management (CSPM) Project:云安全配置管理项目

Automated Security Scanning Project:自动化安全扫描项目,尤其是开源软件成份分析

CASB Project:CASB项目,包括云应用发现、自适应访问、敏感数据发现与保护三个子方向

Software-Defined Perimeter Project:软件定义边界项目

`

https://search.freebuf.com/search/?search=gartner#article

CWPP产品市场演进

https://mp.weixin.qq.com/s/ghpF36b1t0wg3qOiD39huA

`

云工作保护平台(Cloud Workload Protection Platform)简称CWPP。自2016年到2019年连续四年Gartner的市场指南(Market Guide)分析报告中可以看出这四年里面的CWPP产品的定义、基本产品特性以及厂商都发生了很大的变化,同时云安全炒作曲线(Hype Cycle)也完成了从膨胀期到幻灭期的周期。在每年的云安全最酷厂商(Cool Vendor)中也不断有CWPP厂商的加入,让这个领域的厂商越来越多。

利用机器学习分析加强安全能力的场景具体列出了:网络隔离、应用控制、服务器EDR、反病毒等。

对于厂商的分类更加细致,有七大分类,因为有能力重叠的存在,共48个产品,45个厂商。七大分类包括:1.广泛能力,多系统支持(12家);2. 漏洞扫描、配置和合规(6家);3. 应用服务防火墙、可视化、微隔离和控制(9家);4. 内存和进程完整性及保护(4家);5. 服务器EDR、行为监测和威胁检测和响应(7家);6. 容器保护(7家);7. Serverless保护(3家)。

综上所述,CWPP产品以及市场越来越成熟,客户的需求越来越统一,各家的产品能力越来越集中。但是特色的功能依然作为区分点,比如EDR能力、容器安全、合规为主或是微隔离为主,都让客户根据实际情况进行选择。从终端安全到CWPP分野,大部分厂商都会将这两类产品分得很清晰。目前这个领域的两个厂商已经被收购:以云内流量可视化著称的Dome9被checkpoint收购;专注于容器安全的Layered insight被Qualys收购。CWPP全球市场容量目前在7亿美金(大约50亿人民币)的范围,这个市场规模还在以两位数的增长率不断扩大。从炒作曲线来看,非常可能迅速地从幻灭期进入爬升期,并且大家对这种产品的接受度逐渐加强,同时也是云安全建设中首先要考虑的产品之一。

`

公有云容器安全

https://paper.tuisec.win/detail/8274bf7eae54f81

https://www.4hou.com/business/17981.html

`

容器运行时合规检查:

1、确保docker内部存在docker安全程序,例如:AppArmor,加固:docker run –interactive –tty –security-opt=”apparmor:PROFILENAME” centos /bin/bash

2、docker默认权限检测,需要以下权限:AUDIT_WRITE CHOWN DAC_OVERRIDE FOWNER FSETID KILL MKNOD NET_BIND_SERVICE NET_RAW SETFCAP SETGID

3、确保Docker socket没有挂载到内部容器,检测:docker ps –quiet –all | xargs docker inspect –format ‘{{ .Id }}:Volumes={{ .Mounts }}’ | grep docker.sock

4、确保不共享主机的用户命名空间,检测:docker ps –quiet –all | xargs docker inspect –format ‘{{ .Id }}:UsernsMode={{ .HostConfig.UsernsMode }}’

5、限制容器获得新权限请求,检测:docker ps –quiet –all | xargs docker inspect –format ‘{{ .Id }}:SecurityOpt={{ .HostConfig.SecurityOpt }}’

6、确保docker exec命令不使用user、privileged选项,检测:ausearch -k docker | grep exec | grep user

ausearch -k docker | grep exec | grep privileged

7、确保sshd不在容器中运行,检测:docker ps —quit,docker exec ‘$instance_id ps -el’

宿主机合规检查:

1、开启对宿主机docker文件和目录的操作审计功能:

/usr/bin/docker-runc、/usr/bin/docker-containerd 、/etc/docker/daemon.json、/etc/default/docker、docker.socket、docker.service、/etc/docker、/var/lib/docker

2、确保对docker daemon开启审计功能。

3、入侵检测

传统的入侵检测手段可以通过分析攻击链解决:

(1)Webshell检测:通过监控容器内部的web目录,结合正则库,相似度匹配,沙箱等多种检测方法,定时检测文件变化,从而及时发现Web后门。

(2)反弹shell检测:通过对容器用户进程行为的实时监控,发现进程的非法Shell连接行为、并且结合威胁情报,对外联shell监控,对于新建黑客基础设施,通过历史图分析技术做进一步甄别。

(3)本地提权检测:通过对用户进程行为进行实时监控,发现进程的提权行为并通知用户,并提供提权操作的详细信息。

`

Gartner2019年十大安全项目详解

https://mp.weixin.qq.com/s/dBw_z9oNoTRUQNVTkf1l_w

`

2019年的十大安全项目分别是:

Privileged AccessManagement,特权账户管理(PAM)

CARTA-InspiredVulnerability Management,符合CARTA方法论的弱点管理

Detection and Response,检测与响应

Cloud Security PostureManagement,云安全配置管理(CSPM)

Cloud Access SecurityBroker,云访问安全代理(CASB)

Business Email Compromise,商业邮件失陷

Dark Data Discovery,暗数据发现

Security Incident Response,安全事件响应

Container Security,容器安全

Security Rating Services,安全评级服务

对比一下历年的10大技术/项目,可以发现,跟2018年相比,前5个项目基本上是沿袭下来了,第6个商业邮件失陷则是在去年的反钓鱼项目基础上做了修订,后4个则是新上榜的。其中,全新上榜的包括暗数据发现、安全事件响应和安全评级服务,而容器安全则是时隔一年后重新上榜。

特别值得一提的是今年的10大安全项目中终于明确地增加了数据安全方面的项目——暗数据发现。

在峰会上,发言人Brain Reed给出了几点综合性建议:

1)如果在2019年仅能做两件事,那么首先考虑基于CARTA方法论的弱点管理项目,以及为管理员上MFA(多因素认证)系统。

2)在选择2019年项目的时候,不要仅仅关注削减风险的项目,也要考虑使能业务的项目,意即要一定做些体现业务价值的安全项目。在这点上,国内外的考量基本一致。

3)如果你有隐私担忧,或者有大量数据上云,那么可以考虑暗数据发现项目和安全评级服务项目。

4)对服务器、网络和应用的访问采取初始化时默认拒绝的策略,其实就是现在所谓的“零信任”架构。

`

Gartner 公布 2020 年十大战略技术趋势

https://www.infoq.cn/article/NCsTBGFfEhAi9SmEDkEa

https://www.forbes.com/sites/peterhigh/2019/10/21/breaking-gartner-announces-top-10-strategic-technology-trends-for-2020/#60346a424074

`

Gartner 公司副总裁兼研究员 David Cearley 表示,“在 Gartner 2020 年重要战略技术趋势预测中,我们将以人为本的理念作为核心影响因素。将人这一元素作为技术战略中心,也强调了技术本身最重要的一项发展依托——如何影响客户、员工、业务合作伙伴、整个社会乃至其他关键性群体。可以说,组织的一切行动都可以归结于组织如何直接或者间接影响对应的个人及群体。这就是以人为本方法的思维内核。”

下面,我们一起来看 2020 年十大战略技术发展趋势:

1. 超自动化(Hyperautomation)

超自动化是指多种用于交付工作成果的机器学习(ML)、软件工具包以及自动化工具的总和。Gartner 公司指出,“超自动化所指的不仅是工具台的广度,同时也涵盖自动化本身所涉及的一切步骤(发现、分析、设计、自动化、测量、监控与重新评估等)。在此之中,理解自动化机制的范围、各机制间的相互关系以及如何实现组合与协调,将成为实现超自动化的重点所在。”

2. 多重体验(Multiexperience)

3. 专业知识的民主化进程(Democratization of Expertise)

4. 人类增强(Human Augmentation)

5. 透明度与可追溯性(Transparency and Traceability)

6. 边缘计算(The Empowered Edge)

7. 分布式云(Distributed Cloud)

8. 自主设备(Autonomous Things)

9. 实用型区块链(Practical Blockchain)

10. AI 安全(AI Security)

`

安全容器在边缘计算场景下的实践

https://www.infoq.cn/article/J762pmCvyXHflVuTgy4k

https://static001.geekbang.org/con/44/pdf/4061340949/file/%E5%AE%89%E5%85%A8%E6%B2%99%E7%AE%B1%E5%AE%B9%E5%99%A8%E5%9C%A8%E8%BE%B9%E7%BC%98%E8%AE%A1%E7%AE%97%E5%9C%BA%E6%99%AF%E7%9A%84%E5%AE%9E%E8%B7%B5-%E9%AB%98%E6%AD%A5%E5%8F%8C.pdf

`

今天跟大家分享的是《安全容器在边缘计算场景下的实践》,主要分为四个部分,首先前两个部分会分别介绍一下安全沙箱容器和边缘容器(Edge Kubernetes),这两个方向内容目前大部分人接触并不是很多。第三部着重分享安全沙箱容器在边缘这边的解决方案与实践经验,最后会介绍一下我们在安全容器方向新的探索和实践 – 可信 / 机密计算。

`

https://qcon.infoq.cn/2019/shanghai/schedule

齐向东的三三又三三

https://mp.weixin.qq.com/s/QQKJqxRm4rfj0ICSPtRoww

`

三个关键词、三个转变、三个判断、三个创新,奇安信集团董事长齐向东的”三三又三三”分别代表什么?

# 三个关键词

齐向东认为,网络安全从业者需要准确把握三个关键词。

2015年《政府工作报告》提出“互联网+”计划。

2016年 互联网巨头提出进入“互联网下半场”。

2019年 进入5G发展元年,物联网发展提速。

# 三个转变

第一个转变:网络攻击事件由小打小闹向国家大事转变。

第二个转变:网络攻击技术从简单粗暴向复杂精细转变。

第三个转变:网络攻击形式从通用型向APT攻击转变。

# 三个判断

第一个判断:没有攻不破的网络。

第二个判断:导向从合规到实战。

第三个判断:金鸡独立到三足鼎立。

# 三个创新

第一次创新:数据驱动安全。

第二次创新:四四三三三。即四个假设、四新战略、三位一体、三方制衡和三同步。“四个假设”是假设系统一定有没被发现的漏洞,一定有已发现漏洞没打补丁,假设系统已经被黑,假设一定有内鬼;“四新战略”是指以第三代网络安全技术为核心的新战具、以数据驱动安全为核心的新战力、以零信任架构为核心的新战术以及以“人+机器”安全运营体系为核心的新战法;“三位一体”是高中低三位能力立体联动的体系,低位能力相当于一线作战部队,中位相当于指挥中心,高位相当于情报中心;“三同步”是同步规划、同步建设和同步运营;“三方制衡”是用户、云服务商和安全公司互相制约的机制。

第三次创新:内生安全。内生安全是在落地“四四三三三”的实践中总结出来的方法论,是实现“三同步”的完美拆解,通过技术、数据和人才的聚合,把单一的围墙式防护,变成与业务系统融合的多重、多维度防御,让信息化系统从内生长出安全能力。

`

细述:三大云安全工具(CASB、CSPM、CWPP)的使用场景

https://mp.weixin.qq.com/s/TuDIQcE-WHef-DfWAbUGMw

Kata Containers创始人:安全容器导论

https://mp.weixin.qq.com/s/iEGcI5EbqJDuFTANXdrUeA

`

云原生语境下的容器,实质是“应用容器”——以标准格式封装的,运行于标准操作系统环境(常常是Linux ABI)上的应用打包——或运行这一应用打包的程序/技术。

一种运行时技术,为容器应用提供一个完整的操作系统执行环境(常常是LinuxABI),但将应用的执行与宿主机操作系统隔离开,避免应用直接访问主机资源,从而可以在容器主机之间或容器之间提供额外的保护。

间接层:安全容器的精髓

安全问题的唯一正解在于允许那些(导致安全问题的)Bug发生,但通过额外的隔离层来阻挡住它们。

—— LinuxCon NA 2015, Linus Torvalds

隔离,让云原生基础设施更完美。

`

IBM Security对2020的11个预测-中文翻译版

https://www.sec-un.org/ibm-security%E5%AF%B92020%E7%9A%8411%E4%B8%AA%E9%A2%84%E6%B5%8B-%E4%B8%AD%E6%96%87%E7%BF%BB%E8%AF%91%E7%89%88/

`

1. Banking Trojan Operators Will Change Focus 银行类木马运营焦点将有变化

2. Ransomware and Extortion Will Become One and the Same 勒索软件和敲诈将成为一体

3. Destructive attacks will spread 破坏性攻击将蔓延

4. We Will See DDoS Attacks via Privacy Requests 我们将看到通过隐私权请求的拒绝服务式攻击

5. Devolving Cyber Power 赋予网络能力

6.Cybercrime and Nation State Attacks Converge 网络犯罪和国家攻击趋同

7. As Cybersecurity AI Adoption Expands, Concerns Around AI Bias Will Grow 随着网络安全 AI 采用的扩展,对 AI 偏差的担忧将加剧

8. Broadening Hacker Horizons 黑客视野增长

9. A Shift to Monetize Non-Currency Assets 货币资产非货币化转化

10. SMS-Based Authentication Will Lose Viability 基于 SMS短信 身份验证将不再可行

11. Cybersecurity Will Begin “Opening Up” 网络安全将扩大开放

`

https://securityintelligence.com/posts/ibm-x-force-security-predictions-for-2020/

你或许不知道SDP 但它能改变IaaS安全现状

http://blog.nsfocus.net/sdp-iaas/

https://cloudsecurityalliance.org/artifacts/sdp-for-iaas/

https://cloudsecurityalliance.org/artifacts/sdp-specification-v1-0/

容器安全

https://cloud.google.com/containers/security?hl=zh-cn

`

# 基础架构安全

# 软件供应链

# 运行时安全

`

https://cloud.google.com/kubernetes-engine/docs/concepts/security-overview?hl=zh-cn

https://cloud.google.com/kubernetes-engine/docs/how-to/hardening-your-cluster?hl=zh-cn

https://services.google.com/fh/files/misc/why_container_security_matters.pdf?hl=zh-cn

NIST SP 800-190:应用容器安全指南

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-190.pdf

云原生之容器安全实践

https://mp.weixin.qq.com/s/mNmh-6qTWCEo77lCIfOa0A

`

对于安全实施准则,我们将其分为三个阶段:

1.攻击前:裁剪攻击面,减少对外暴露的攻击面(本文涉及的场景关键词:隔离)。

2.攻击时:降低攻击成功率(本文涉及的场景关键词:加固)。

3.攻击后:减少攻击成功后攻击者所能获取的有价值的信息、数据以及增加留后门难度等。

近些年,数据中心的基础架构逐渐从传统的虚拟化(例如:KVM+Qemu架构)转向容器化(Kubernetes+Docker架构),但逃逸始终都是企业要在这2种架构下所需要面对的最严峻的安全问题,同时它也是容器风险中最具代表性的安全问题。笔者将以容器逃逸为切入点,从攻击者角度(容器逃逸)到防御者角度(缓解容器逃逸)去阐述容器安全实践,从而缓解容器风险。

容器提供了将应用程序的代码、配置、依赖项打包到单个对象的标准方法。容器建立在2项关键技术之上,Linux Namespace和Linux Cgroups。

Namespace创建一个近乎隔离的用户空间并为应用程序提供系统资源(文件系统、网络栈、进程和用户ID)。Cgroup强制限制硬件资源,如CPU、内存、设备和网络。

容器一共有7个攻击面:Linux Kernel、Namespace/Cgroups/Aufs、Seccomp-bpf、Libs、Language VM、User Code、Container(Docker) engine。

笔者以容器逃逸为风险模型,提炼出3个攻击面:

1. Linux内核漏洞

2. 容器自身

3. 不安全部署(配置)

一、安全容器

Case 1: gVisor

Case 2: Kata Container

`

Gartner 2020年规划指南 | 安全和风险管理

https://mp.weixin.qq.com/s/vuVKAKMJhNYhF0Qi8Tir1w

`

Gartner建议:组织必须在坚实的安全基线基础上,继续推进其安全规划和安全架构计划。

笔者观点:Gartner的技术路线一贯具有前瞻性甚至超前性。考虑到国内安全基础尚有差距,建议在吸收Gartner先进理念时,仔细看清创新理念与现实基础之差距,注重前瞻性与回顾性兼顾,新探索和补基础兼顾,确保现实基础足够坚实,避免搭建“空中楼阁”。

最近的趋势表明,2020年新的或显著增强的领域包括:

■ 在安全策略和路线图中包括以数据为中心的安全架构(DCSA)方法的规划

■ 鉴于主要供应商的集成网络安全平台解决方案的出现,需增强安全架构

■ 零信任网络访问(ZTNA)

■ 增加新的或更新的安全技术类别

■ 安全编排、自动化和响应(SOAR)

■ 数据访问治理(DAG)

■ 扩展云安全平台

■ 云访问安全代理(CASB)

■ 云工作负载保护平台(CWPP)

■ 云安全态势管理(CSPM)

■ 在CASB和ZTNA环境中使用的远程浏览器隔离(RBI)

`

DevSecOps in Baidu

https://mp.weixin.qq.com/s/YQmdDs4FdcwWlhkmfWYSoQ

`

本文将从传统 SDL 开始,介绍百度从 SDL 到DevSecOps的演进历程。全文涉及 SDL 的痛点、DevSecOps 建设初衷、实践形式、落地思路,以及落地后的效果与收益,也会介绍DevSecOps在云原生时代的探索思路与落地场景。如果你正准备或者已经参与到企业DevSecOps建设的相关工作中,这篇文章或许能够给你的工作带来一些启发。

一、轻量级SDL,百度的前DevSecOps时代

我们整理了轻量级 SDL 初期建设完成后亟待解决的一些问题,并决心解决:

1. 自动化安全工具很难覆盖到产品的需求设计阶段。

2. 安全只覆盖了产品研发的编码和测试阶段,并没有实现全链条覆盖。

3. 绝大多数产品的安全措施集中在测试阶段,流程滞后、修复成本高、效率低。

4. 仅通过自动化安全工具的嵌入,很难与业务团队建立安全协同机制。

5. 非常规型安全漏洞,很难在测试阶段进行自动化发现和收敛。

二、构建DevSecOps的初衷

针对上述问题,我们期望对轻量级 SDL 架构进一步完善,建设一个产品研发全流程覆盖、高自动化集成、强调安全与业务协同的业务安全保障框架。

我们期望通过产品研发全流程的安全措施建设,持续提升业务团队相关人员的安全意识、安全编码习惯以及对安全场景的理解,让业务在产品研发的各个阶段都能实现高效、安全、可靠的交付,将安全漏洞和缺陷消灭在问题的根源。

这些都与 DevSecOps 的理念不谋而合,所以我们决定在轻量级 SDL 的基础上,构建百度的 DevSecOps。

三、百度DevSecOps实践

我们在建设DevSecOps时,主要侧重以下方面:

(1) 打造高自动化的产品安全工具链:利用产品安全工具在产品研发的各个阶段进行自动化漏洞挖掘,快速发现漏洞的同时确保不会降低研发效率

(2) 在全公司范围内的落地:设计普适性的、能够覆盖百度所有业务并真正落地的DevSecOps 框架

(3) DevSecOps安全运营:对各个产品安全工具进行安全能力建设与工程化运营,并支持特定业务线的定制化需求

(4) 云原生场景的探索:在云原生基础架构变革大趋势下,讨论百度DevSecOps与云原生场景的融合与落地措施。

3.1 产品安全工具链打造

(1) DAST

(2) SAST

(3) IAST/FAST

(4) RASP

3.2 公司范围落地实践

3.2.1 总体落地思路

3.2.2 需求阶段

3.2.3 开发/代码准入阶段

3.2.4 测试阶段

3.2.5 上线&验证阶段

3.3 DevSecOps安全运营

当我们完成整个研发全链条的覆盖之后,后续的工作变得相对比较简单,可以将有限的人力投入到工具链安全能力建设、产品线DevSecOps定制化需求、重点业务场景安全解决方案制定与实施中。通过精细化的安全运营,确保DevSecOps得以准确、高质量的实施。

3.4 DevSecOps云原生场景探索

将DevSecOps应用到云原生化架构中,让安全与业务更加紧密地联系在一起,将会是云原生时代提升业务安全质量、降低业务安全风险和后期安全成本的最优解,也可能是唯一解。

四、DevSecOps建设收益

通过DevSecOps的落地,我们从过去仅在测试阶段检查转变为产品研发全流程的安全保障,进一步提升了研发效率、安全问题检出效率,降低了安全问题的修复成本,并提升了产品安全质量以及业务团队的安全素养。

此外,业务线在各个研发阶段都能看到安全相关的措施,安全措施和研发措施进行融合,增进安全协同,更能够让业务线意识到产品安全并不只是安全团队的事情,而是产品线、安全团队一起协同的结果,Sec和Dev、Ops一样,都是研发过程中必须要做的工作。

总的来说,通过DevSecOps的落地,我们获得了:

打造了覆盖研发全链条的产品安全框架,后续可以基于这个框架进行产品安全措施扩展,比如将隐私合规要求融入DevSecOps需求阶段中

提升了研发效率、安全问题检出效率,降低了修复成本

提升了产品安全质量以及业务团队的安全素养

大幅度降低线上漏洞风险,自DevSecOps落地后,线上风险得到了进一步收敛

五、文章总结

本文从传统SDL时代的痛点出发,阐述了我们建设DevSecOps的初衷,并分享了百度DevSecOps在各个研发阶段的建设、落地思路与安全实践,以及相关工具链打造经验。最后介绍了我们建设DevSecOps的相关收益与效果。

`

NIST,这些年都在研究些啥?

https://www.freebuf.com/articles/others-articles/254872.html

`

今天这篇文章梳理了NIST在信息技术与网络安全方面所关注的重点领域,以及近年在每个领域所做出的研究成果,现分享出来,以便于广大网络安全从业者了解和学习,希望能够为大家后续的研究路线提供一点思路。

下图是对这些重点领域和研究方向进行综合而绘制的框架图,可以清晰的看到,NIST在信息技术与网络安全方面主要有九大重点研究领域,分别是:网络安全和隐私保护;风险管理;密码算法及密码验证;前沿网络安全研究及应用开发安全;网络安全意识、培训、教育及劳动力发展;身份和访问管理;通信基础设施保护;新兴技术;安全测试和测量工具研究。每个领域都有与其对应的重点研究方向,其中许多方向我们可能也都熟悉,我国在某些研究方向上也有很多研究成果,相关领域的标准体系也在逐步成熟。

2.1 网络安全和隐私保护

1)主导和参与制定国家及国际标准,推动网络安全、隐私、加密以及5G移动和蜂窝技术、量子信息和物联网(IoT)等关键领域标准的制定;

2)加强在物联网标准化工作方面的参与度

2.2 风险管理

1)下一代风险管理框架(RMF)

2)隐私工程和风险管理

3)NIST网络安全框架

4)受控非机密信息(CUI)

5)系统安全工程(SSE)

6)网络供应链风险管理(C-SCRM)

2.3 密码算法及密码验证

1)后量子密码(PQC)

2)轻量级密码

3)密码模块测试

2.4 前沿网络安全研究及应用开发安全

1)使用虚拟机管理程序的漏洞数据进行取证分析

2)智能电网网络安全

3)电子投票系统的安全性

4)区块链技术和算法安全

2.5 网络安全意识、培训、教育和劳动力发展

1)国家网络安全教育倡议(NICE)

2)网络安全资源共享

3)网络安全可用性

2.6 身份和访问管理

1)数字身份管理

2)个人身份验证(PIV)

2.7 通信基础设施保护

1)蜂窝和移动技术安全

2)5G安全

3)国家公共安全宽带网(NPSBN)

4)零信任架构

5)改善安全卫生

6)安全域间路由(SIDR)

7)传输层安全(TLS)

2.8 新兴技术

1)物联网(IoT)网络安全

2)人工智能(AI)

2.9 先进的安全测试和测量工具

1)自动化组合测试

2)国家漏洞数据库(NVD)

3)开放式安全控制评估语言(OSCAL)

4)网络风险分析

5)计算机取证工具测试(CFTT)

6)国家软件参考库(NSRL)

`

GSMA发布《人工智能赋能安全应用案例集》

https://www.secrss.com/articles/29476

https://www.gsma.com/greater-china/wp-content/uploads/2021/02/AI-in-Security_cn.pdf

`

新一轮科技革命和产业变革正在萌发,在 5G、大数据、云计算、深度学习等新技术的共同驱动下,人工智能(AI)作为新型基础设施的重要战略性技术加速发展,并与社会各行各业创新融合,引发链式变革。特别是在网络空间安全防护领域,人工智能在威胁识别、态势感知、风险评分、恶意检测、不良信息治理、骚扰诈骗电话检测、灰黑产识别等方面有其独特的价值和优势,应用需求呈现跨越式发展,产生了显著的溢出效应。为探索解决行业安全应用前沿问题,打造AI in Security(人工智能赋能安全)最佳实践“样板间”,并推动全球信息通信行业对人工智能在在安全领域形成共识,形成普及应用和规模发展,提升网络空间智能安全防护水平,特编制本案例集。

本案例集以“人工智能赋能安全,共筑智慧网络新未来”为核心思想,首先从技术发展、战略布局、标准制定等方面,阐释了人工智能技术和产业的最新发展;其次,围绕网络空间安全新特点和人工智能赋能新优势两个维度,分析了人工智能赋能安全领域的发展蓝海;在此基础上,结合行业领先企业的最佳实践,分为【通信网络安全、内容安全、数据安全、业务安全、终端安全】五个篇章,详细介绍了人工智能赋能网络空间安全的具体应用模式和工作案例;最后,站在全球网络空间安全防护的战略高度,提出了未来展望,倡议产业各方开放合作,积极推动人工智能在网络安全产业中发挥更大价值,共同构建人工智能赋能安全共赢生态。

`

Gartner2020年十大安全项目详解

https://www.sec-un.org/gartner2020%E5%B9%B4%E5%8D%81%E5%A4%A7%E5%AE%89%E5%85%A8%E9%A1%B9%E7%9B%AE%E8%AF%A6%E8%A7%A3/

`

# 2020-2021 top security projects

远程员工安全防护,尤指零信任网络访问(ZTNA)技术;

基于风险的弱点管理,重点是基于风险来对弱点分级;

基于平台方式的检测与响应,特指扩展检测与响应(XDR)技术;

云安全配置管理;

简化云访问控制,特指云访问安全代理(CASB)技术;

基于DMARC协议的邮件安全防护;

无口令认证;

数据分类与保护;

员工胜任力评估;

安全风险评估自动化。

5、十大项目解析

以下逐一分析这十个项目,对于历年分析过的也一并再次分析。Gartner特别强调,这十个项目并没有优先顺序,采纳者需要根据自身风险的实际情况按需选取。

5.1 远程员工安全防护项目

5.2 基于风险的弱点管理项目

5.3 平台方式的检测与响应(XDR)项目

5.4 云安全配置管理(CSPM)项目

5.5 简化云访问控制项目

5.6 基于DMARC协议的邮件安全防护项目

5.7 无口令认证项目

5.8 数据分类与保护项目

5.9 员工胜任力评估项目

5.10 安全风险评估自动化项目

7、综合建议

在峰会上,发言人Brain Reed给出了几点综合性建议:

如果你只能做一件事,那么把保障员工远程访问的安全放在首位;

在选择项目的时候,不要仅仅关注削减风险的项目,也要考虑赋能业务的项目,意即要一定做些体现业务价值的安全项目。在这点上,国内外的考量基本一致。

如果你正在将数据和应用向云中迁移,请考察ZNTA、CSPM和SASE。

认清你的安全胜任力(以及缺陷),并制定一份提升安全意识和教育的计划。

`

Security and risk management leaders should focus on these 10 security projects to drive business-value and reduce risk for the business.

https://www.gartner.com/smarterwithgartner/gartner-top-security-projects-for-2020-2021/

`

No. 1: Securing your remote workforce

No. 2: Risk-based vulnerability management

No. 3: Extended detection and response (XDR)

No. 4: Cloud security posture management

No. 5: Simplify cloud access controls

No. 6: DMARC

No. 7: Passwordless authentication

No. 8: Data classification and protection

No. 9: Workforce competencies assessment

No. 10: Automating security risk assessments

`

实时中文语音克隆|开源项目MockingBird体验

https://mp.weixin.qq.com/s/Gzxm5wyzPPsebv5BQh5EPw

实时语音克隆 – 中文/普通话

https://github.com/babysor/MockingBird/blob/main/README-CN.md

Clone a Voice in Five Seconds With This AI Toolbox

https://medium.com/syncedreview/clone-a-voice-in-five-seconds-with-this-ai-toolbox-f3f116b11281

https://papers.nips.cc/paper/7700-transfer-learning-from-speaker-verification-to-multispeaker-text-to-speech-synthesis #(SV2TTS)

https://github.com/CorentinJ/Real-Time-Voice-Cloning