=Start=

缘由:

最近在家里稍微有些时间,整理一下前段时间学习了解到的 Apple 设备的 MDM 相关知识,方便以后参考。这篇文章的主要内容是从 Apple 官方的多个说明文档中摘录的,以保证内容的正确和权威性。

正文:

参考解答:

什么是移动设备管理 (MDM)?

移动设备管理(MDM)可让您安全地以无线方式配置设备,无论这些设备是属于个人用户还是组织。MDM 包括更新软件和设备设置、监督组织策略的贯彻情况以及远程擦除或锁定设备。

注:iOS、iPadOS、macOS 和 Apple tvOS 具有支持移动设备管理 (MDM) 的内建框架。

一句话总结就是——MDM是移动设备管理,其目标在于为企业提供对企业设备与自带设备(BYOD)足够的可视性、可管理性和安全性。Apple系列设备的好处在于具有支持移动设备管理(MDM)的【内建框架】且系统版本生态啥的都比较统一,而Android设备的版本割裂的比较严重且没有类似Apple这样的内建框架,需要额外采购外部的解决方案(后面找时间再研究学习一下),相对来说侵入性要多一些。

Apple 设备中 MDM 如何工作?

设备或用户批准【注册描述文件】后,包含有效负载的【配置描述文件】就会发送到设备。

什么是注册描述文件?

【注册描述文件】是带有 MDM 有效负载的【配置描述文件】,可在为设备指定的 MDM 解决方案中注册该设备。这可让 MDM 解决方案将命令和【配置描述文件】发送到设备,以及查询设备某些方面的信息。用户移除【注册描述文件】后,基于该【注册描述文件】的所有【配置描述文件】及其设置和被管理的 App 都会随之移除。一台设备上一次只能有一个【注册描述文件】。

什么是配置描述文件?

【配置描述文件】是一个 XML 文件(以 .mobileconfig 结尾),其中包含将设置和授权信息载入到 Apple 设备的有效负载。它会自动配置设置、帐户、访问限制和凭证。这些文件可通过 MDM 解决方案或 Apple Configurator 2 创建,也可手动创建。

由于配置描述文件可被加密和签名,因此您可以将其限制用于特定的 Apple 设备,并阻止除拥有用户名和密码外的任何人更改其中的设置。您还可以将配置描述文件标记为被锁定到设备。

如果您的 MDM 解决方案支持,则可以通过自己网页上的链接或者 MDM 解决方案的内建用户门户,将配置描述文件作为邮件附件分发。当用户打开电子邮件附件或使用网页浏览器下载配置描述文件时,会提示他们开始安装配置描述文件。

配置描述文件可应用到哪些通道?

配置描述文件可通过两种方式应用:

- 可发送到设备和设备群组的描述文件(在iPhone、iPad 和 Apple TV 无法识别多个用户的情况下)

- 可发送到用户和用户群组的描述文件(对于可以有多个用户的 Mac 电脑而言)

如何移除描述文件

描述文件的移除方式取决于其安装方式。下列阐述了描述文件的移除方式:

1.所有描述文件均可通过擦除设备的所有数据来进行移除。

2.如果设备已通过“Apple 校园教务管理”或“Apple 商务管理”在 MDM 中注册,管理员可选择注册描述文件是否可被用户移除或只能被 MDM 服务器自身移除。

3.如果描述文件通过 MDM 解决方案安装,可通过该特定 MDM 解决方案或由用户通过移除注册配置描述文件以取消注册 MDM 来进行移除。

4.如果描述文件通过 Apple Configurator 2 安装到被监督的设备上,可由该 Apple Configurator 2 监督实例进行移除。

5.如果描述文件通过手动或 Apple Configurator 2 安装到被监督的设备上且有移除密码有效负载,用户必须输入移除密码才可进行移除。

6.其他所有描述文件均可由用户进行移除。

使用配置描述文件安装的帐户可通过移除描述文件来进行移除。Microsoft Exchange ActiveSync 帐户(包括使用配置描述文件安装的帐户)可通过 Microsoft Exchange Server 发出仅针对帐户的远程擦除命令来进行移除。

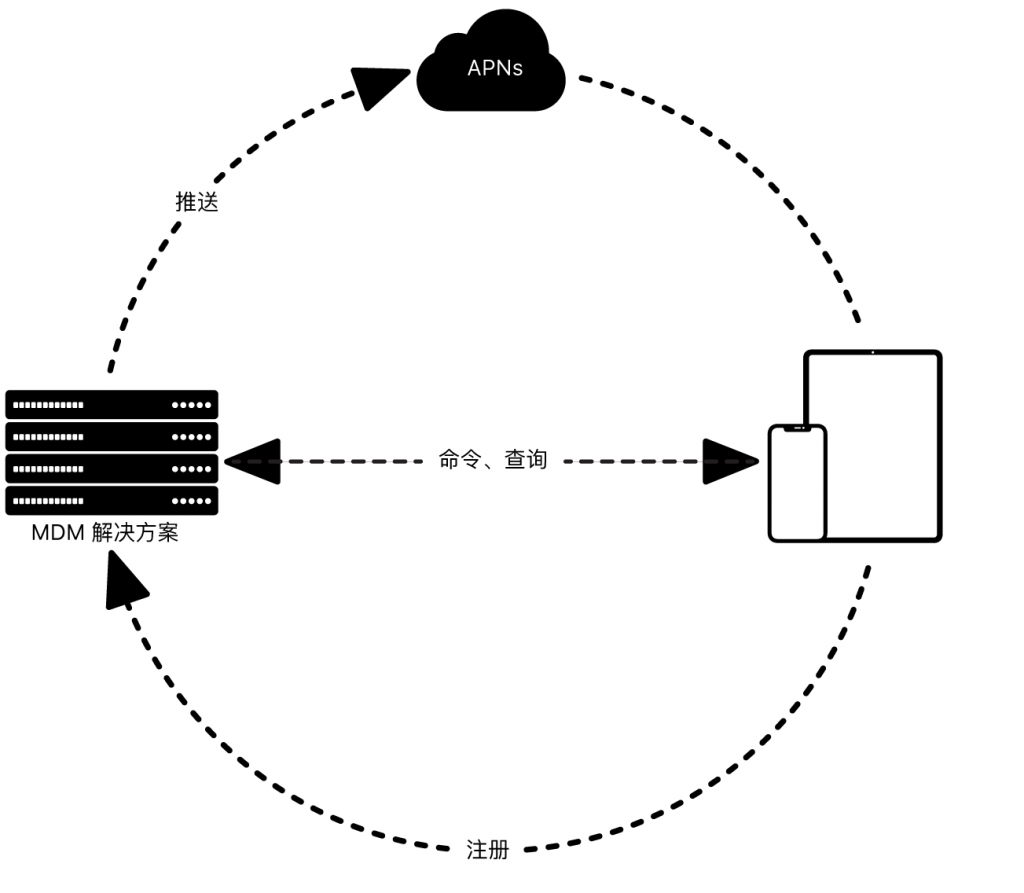

Apple 设备的 MDM 和 Apple 推送通知服务

MDM 解决方案使用 Apple 推送通知服务 (APNs),通过公共和专用网络与 Apple 设备持续通信。MDM 解决方案需要多个证书,包括与设备通信的 APNs 证书、用于安全通信的 SSL 证书,以及用于给配置描述文件签名的证书。

【重要事项】APNs 证书必须每年续订。证书过期后,MDM 解决方案将无法与 Apple 设备通信,直到证书得到更新。证书过期之前,请做好更新 MDM 解决方案使用的所有证书的准备。请联系您的 MDM 供应商来获取有关更新证书的信息。有关更多信息,请参阅 Apple 推送证书门户。

参考链接:

移动设备管理 (MDM) 介绍

https://support.apple.com/zh-cn/guide/deployment-reference-ios/ior07301dd60/web

Apple 设备的 MDM 概览

https://support.apple.com/zh-cn/guide/mdm/mdmbf9e668/web

允许 Apple 设备使用 APNs

https://support.apple.com/zh-cn/guide/deployment-reference-ios/ior9d28751c0/1/web/1.0

选取 MDM 解决方案的注意事项

https://support.apple.com/zh-cn/guide/deployment-reference-ios/ior1974fbcbf/web

移动设备管理设置-适用于 IT 管理员的 MDM

https://support.apple.com/zh-cn/guide/mdm/welcome/web

针对 Apple 设备的完整 MDM 有效负载列表

https://support.apple.com/zh-cn/guide/mdm/mdm5370d089/web

针对 Apple 设备的“隐私偏好设置策略控制” MDM 有效负载设置

https://support.apple.com/zh-cn/guide/mdm/mdm38df53c2a/1/web/1.0

“隐私偏好设置策略控制”自定有效负载示例

https://support.apple.com/zh-cn/guide/mdm/mdm9ddb7e0b5/1/web/1.0

针对 Apple 设备的“隐私偏好设置策略控制”有效负载设置

https://support.apple.com/zh-cn/guide/mdm/mdm38df53c2a/1/web/1

Configuration Profile Reference

https://developer.apple.com/business/documentation/Configuration-Profile-Reference.pdf

Device Management Profile Restrictions

https://developer.apple.com/documentation/devicemanagement/restrictions

PrivacyPreferencesPolicyControl.Services

https://developer.apple.com/documentation/devicemanagement/privacypreferencespolicycontrol/services

=END=

《 “Apple 设备的 移动设备管理(MDM) 学习” 》 有 8 条评论

移动设备管理

https://baike.baidu.com/item/%E7%A7%BB%E5%8A%A8%E8%AE%BE%E5%A4%87%E7%AE%A1%E7%90%86

移动设备管理 (MDM)

https://www.ibm.com/cn-zh/security/mobile/mobile-device-management

移动设备管理(MDM)软件

https://www.manageengine.cn/mobile-device-management/

iOS MDM详解(1)— 初识和深入

https://juejin.cn/post/6844903969160986632

iOS MDM详解(2)— 证书的制作

https://juejin.cn/post/6844903969173536782

iOS MDM详解(5)— 给设备发个指令操作

https://juejin.cn/post/6844903969186136072

Distribute proprietary in-house apps to Apple devices

https://support.apple.com/en-za/guide/deployment/depce7cefc4d/web

`

# Managed proprietary in-house apps for Mac computers

Although all volume-purchased apps and Custom Apps can be installed as managed, only certain proprietary in-house apps can be managed. To be manageable, the app package must:

* Not contain any nested packages (不要包含嵌套pkg,你可以先下发一个shell脚本,然后在shell脚本中下载实际要装的pkg,然后调用installer进行安装)

* Contain only a single app

* Be installed in /Applications. Managed apps must remain in the /Applications folder to be considered managed.

`

MDM restrictions for Mac computers

https://support.apple.com/en-za/guide/deployment/depba790e53/web

How to Show & Verify Code Signatures for Apps in Mac OS X

https://osxdaily.com/2016/03/14/verify-code-sign-apps-mac-os-x/

How to check signatures on apps, installers, and packages

https://eclecticlight.co/2019/10/25/how-to-check-signatures-on-apps-installers-and-packages/

How can I determine if a certain .app file is signed

https://apple.stackexchange.com/questions/82587/how-can-i-determine-if-a-certain-app-file-is-signed

`

$ codesign -dvvv /Applications/Whatever.app

`

tl-rtc-file-tool – 一款开源的在线 P2P 文件传输、屏幕共享、音视频通话等工具

https://www.appinn.com/tl-rtc-file-tool/

https://im.iamtsm.cn/

https://github.com/tl-open-source/tl-rtc-file

`

背景 : 20年毕设的题目相关整理出来的

简介 :(tl webrtc datachannel filetools)用webrt在web端传输文件,支持传输超大文件。

优点 : 分片传输,跨终端,不限平台,方便使用,内网不限速,支持私有部署,支持多文件拖拽发送

扩展 : 扩展了许多丰富的小功能,如本地屏幕录制,远程屏幕共享,远程音视频通话,密码房间,直播,oss云存储,中继服务设置,webrtc检测,统计,文字传输,公共聊天,远程画板,丰富的后台管理,实时执行日志展示,机器人告警通知等功能… 等等

`

关于企业移动办公场景下如何管控数据安全的杂谈暨近期漏洞情报共享|总第202周

https://mp.weixin.qq.com/s/cajzVCJR-hd03beStakTdw

`

话题:有了移动办公、im办公,信息安全人员真的能管理控制企业的数据安全吗?监守自盗、违规操作,信息安全能防住吗?要为此承担责任吗?

A1:**安全只能提高操作门槛,避免批量泄露机会,不能彻底防止。手机上都能看到了,回家慢慢抄也可以。安全不是风险决策者。**

A2:这个就和有了法律还是有人犯法一样,增加威慑和违法成本,明白违法的后果。

Q:这思路跟堵路就加红绿灯有什么区别?

A3:红区靠技术控制,保持绝对投入,没有妥协余地;黄区看数据价值,评估泄露了会如何,评估投入;蓝区做好宣导,属于泄露了也影响不大,责任从高到低对应到区域长。

A4:红黄蓝区域有几个公司能好好落地的,比如坦克装甲具有非常好的防护效果,但是在汽车安全设计中,绝对不会采用。

Q:我觉得未来员工的手机的安全管控,也要纳入到管理范畴。手机这是个人资产,但在安装了公司的信息系统的时候,又有公司资产的性质,如何管理中间的度不好把握。

A5:手机资产是管不了的,能管的是针对安装的公司App做安全加固和数据防泄漏,手机远程访问行为做监控和处置。

A6:**还是需要根据移动办公所涉及数据机密程度来决策,密级足够高配备专用手机,现在做移动办公软件数据封装的也很多。**

Q:不一定是移动办公业务系统的数据敏感性,移动im里传播的数据谁能控制呢?

A7:这不是MDM之类的活吗?只是这些玩意的兼容可用性都还不是很成熟的样子。

A8:我之前接触的是定制化国产手机,做芯片级加密,连IM工具都自研了。

A9:一般企业只要对APP进行封装,确保数据不能落本地就行;同时不允许手机接入公司内部网络就行。否则成本太高了。

A10:专配手机,我们原来发过android机,负反馈太多了,会影响覆盖推进。自研im,打开文件,如doc,会触发第三方app,系统会自动落盘文件。怎么解决?不允许im调用第三方app吗?但是有常规办公场景。比如修改个excel数据。

A11:部分管理,非电子数据就很难管,仍然会有普遍的数据泄漏,比如专家访谈。但也有些办法解,就是ROI的问题,值不值得安全和业务投入。再比如供应链的数据泄漏,移动办公,im办公,网络和主机dlp都覆盖不到上下游。举例公司做一个明星合作的项目需要很多下游供应商搞宣发,信息肯定需要给出去,供应商员工拿到后转手就给了饭圈,活动没开始就在饭圈传开了,活动效果大打折扣还影响明星的行程安排。违规操作这个需要针对场景上手段,光移动办公不足够。

A12:以前上了MDM,还是某榜单排第一的国际品牌。发现巨难用,为了装个公司APP,要先装5个MDM的APP。最后直接废弃,自己在APP做安全加固。文档这块,在 IM 和 APP 提供预览,不让编辑。

A13:我们也是,以前上了MDM,后面废弃,现在各个办公app直接做安全加固。

A14:MDM/EMM在人多的企业太难搞,单是终端各类型号设备兼容性适配就会搞吐血。不同平台,MDM 提供的功能也不一样。比如安卓可以防止截屏,ios 就不行。

A15:**公司领导并不是要把所有的信息都管住,也没有绝对的安全。但有保障安全,兼顾效率,保障业务正常运行的最优解选择。移动办公,专家,供应链等都是场景,关键还是把企业最核心的信息识别出来,再把所有相关场景识别出来,保护住。聚焦核心,分级管控。**

**移动办公势在必行,但有些最敏感的是不是可以不上?最核心的实在要上,建议可以考虑留完备日志做超出授权范围的监测。对于上了移动办公的,我们也是做了安全加固,设备绑定,水印,文档预览不落地,完备日志。**

A16:**还是源头做好分级,高敏感级别业务的移动化得不偿失,在很多企业里可能是个别管理层的效率有限提升,但增加了暴露面和风险。这里也考验安全怎么给业务或管理层去影响和灌输,比如从共赢的角度。**

A17:适度保护,分级分类保护。再用BAS验证下有效性,企业里指望完全细颗粒的管控,很难实现。

`

MDM在iOA的实践

https://mp.weixin.qq.com/s/-FDGgKRoK6BgymGOvoORdQ

`

1.什么是移动设备管理 (MDM)?

1.1.背景

随着全球商业和教育环境中 Apple 设备数量的增加,便捷且有效的管理组织下的所有Apple设备成为当务之急。新设备的增加为 IT 人员带来沉重的负担,尽管一部分人员已熟悉 Apple设备,但许多人对管理 Apple设备缺乏必要的经验和有效的方案。

移动设备管理(MDM)是一种软件,它允许组织管理和保护工作设备,保护公司资产,并提供安全便捷的资源访问。MDM可无线配置设备,无论设备归属,包括更新软件和设备设置,监督策略执行,以及远程擦除或锁定设备。

注:iOS、iPadOS、macOS 和 Apple tvOS 具有支持移动设备管理 (MDM) 的内建框架。

1.2.MDM功能概览

通过MDM能实现以下功能:

管理描述文件:获取已安装的描述文件列表、安装和删除一个描述文件等。

查询设备状态和设备信息详情:安装软件列表、序列号、设备锁屏、重启、关机、数据擦除、锁住、定位已丢失的设备等。

管理应用与书籍:安装和卸载软件、安装和卸载企业软件、查询软件信息,安装和移除书籍、查询已安装的所有书籍等。

管理系统更新、丢失模式:可升级系统版本查询、查询系统版本信息、下发升级系统版本任务,开启和关闭丢失模式、获取设备位置信息、播放丢失模式声音等。

2.MDM的原理介绍

1、管理员通过管理端给群组下发对应的功能(功能为1.2章节中的功能概览)

2、功能转换为对应的MDM指令给MDM Server

3、MDM Server将管理员下发的功能生效在群组的所有终端中(终端支持Mac、iPhone、Apple Watch、Apple TV)

4、终端返回对应的执行结果给到MDM Server,最终回馈给管理员

这样管理员就能通过MDM Server高效且实时的同时监控和管理组织下所有Apple终端。

2.1.MDM中一些重要的概念

配置描述文件是一个 XML 文件(以 .mobileconfig 结尾),其中包含将设置和授权信息载入到 Apple 设备的有效负载。它会自动配置设置、帐户、访问限制和凭证。这些文件可通过 MDM 解决方案或Apple Configurator创建,也可手动创建。

注册描述文件是带有 MDM 有效负载的配置描述文件,可在为设备指定的 MDM 解决方案中注册该设备。这可让 MDM 解决方案将命令和配置描述文件发送到设备,以及查询设备某些方面的信息(激活锁状态、电池电量、序列号和名称等)。用户移除注册描述文件后,基于该注册描述文件的所有配置描述文件及其设置和被管理的 App 都会随之移除。一台设备上一次只能有一个注册描述文件。

2.2.MDM的底层技术原理

MDM的技术原理包括两个基本流程 接入流程(安装注册描述文件)和管理流程(分发配置文件和下发指令)。以下是对两个流程的详细介绍。

2.2.1MDM启用 接入流程(ACCESS)

接入流程是用户安装注册描述文件,安装该描述文件即表示该机器被MDM Server所管理。所以接入流程是MDM流程中不可获取的关键步骤。

1、员工手工 或者 企业App,向 MDM Svr,下载一个 注册描述文件

2、图中步骤3,checkin,需要用户输入设备的密码进行安装 注册描述文件,安装完成即授权mobileconfig里管控功能

3、checkin时,设备会返回管控必须的机器信息,包括UDID、Token、PushMagic,后面统一称为设备系统信息,供MDM Svr标记并推送新策略给该设备

2.2.2. MDM管理流程(MANAGEMENT)

1、管理员配置新策略,通过MDM Svr,将新策略推送给 Apple的APNs服务;图中步骤2,activate (MDM svr 给 APNs推送activate时,需用到Apple颁发的MDM推送证书,后面会详细介绍如何申请MDM推送证书)

2、Apple APNs会将新策略消息,通知给AppleDevice,图中步骤3 notify

3、AppleDevice连接MDM Svr,下载最新的策略描述文件内容,图中步骤5 profile

从上图可以看出要实现MDM服务须涉及到,苹果推送服务器APNs、自己的或者第三方提供的MDM服务器、受管理的设备。实际中三者之间通过HTTPS相互通信,所以推送和普通APP推送一样必须要有推送证书。没有操作的情况下,除了设备本身和APNs之间保持连接,其他都不在连接状态。各自在系统中的作用如下:

MDM服务器:对于设备,通过它发送指令对设备进行管理,获取相关信息及操作,回应响应设备操作。对于APNs,向APNs发送一个命令,目的来唤醒设备去主动连接MDM服务器,报告其当前状态是否处于空闲(若设备空闲,MDM服务器会继续下一步操作比如开始发送指令)。

APNs:可看作其他两者之间的信使,主要就是转发MDM服务器指令给设备,意思告诉设备开始去连接服务器。

设备:首先从MDM服务器获取并安装一个注册描述文件并登记注册使其成为受管理的设备,当收到APNs指令后,根据已安装的注册描述文件的url 连接MDM服务器并报告其状态,然后接受下一步命令比如命令DeviceInformation(查询设备信息如ModelName、BatteryLevel、WiFiMAC等,安装一个描述文件等),设备收到XML格式的指令后再向服务器传送其相关查询的信息,如果不需要继续发送指令,服务器关闭连接。

另外设备和MDM服务器之间数据传输都是以XML格式形式,以PUT请求的方式进行的,所以发送指令时,服务器要把指令封装成一个XML的文件同时要实现PUT请求相关操作处理。APNs所发送的仅仅是一个与设备本身相关的标示符,没有其他命令,目的就是唤醒设备去连接MDM服务器。

3.自研MDM服务前的准备工作

3.1.申请苹果企业开发者账号

苹果开发者企业计划仅适用于特定用例中的内部使用和iOS、macOS程序的分发,这些用例在应用程序商店中的公共iOS、macOS程序、通过苹果 Business Manager或Ad Hoc分发的自定义iOS、macOS程序或通过TestFlight的beta测试中没有得到充分解决。你的专有iOS、macOS程序必须由你自己开发,以便在苹果平台上使用。

此外,适用以下资格要求。你的组织必须:

第一点:拥有100名或更多的员工。

第二点:成为一个法法律实体。我们不接受DBAs、虚构的企业、商号或分支机构。

第三点:使用该程序只创建专有的内部应用程序供内部使用,并将这些应用程序私下安全地分发给组织内的员工。

第四点:建立系统,确保只有员工可以下载内部使用的应用程序,并保护会员资格和资产。

第五点:参与并通过Apple的验证面试和持续评估过程。

详细的申请步骤可参考官方文档

(https://developer.apple.com/cn/programs/enterprise)

3.2.申请MDM推送证书

生成mdm证书

1.使用“钥匙串”工具,生成签名请求:mdm.certSigningRequest

2.使用3.1 申请的企业开发者账号,登录后访问苹果开发者帐号,上传: mdm.certSigningRequest,生成 mdm.cer

(https://developer.apple.com/account/resources/certificates/list)

使用Apple根证书,获取 mdm推送 的证书请求文件

1.首先下载根证书

(https://www.apple.com/certificateauthority/)

2.使用脚本工具签名mdm.cer 输出 applepush.csr

(https://github.com/grinich/mdmvendorsign)

申请mdm推送证书

1.登录苹果推送证书门户网站

(https://identity.apple.com/pushcert/)

2.上传 applepush.csr

3.最终拿到了用于MDM服务器使用的mdm.p12证书

4.自研MDM服务

我们一起来看一下一个比较典型的MDM使用场景。

由于安全部门的要求需要对公司的Mac电脑进行密码安全管理,采用高强度且具备安全策略的登录密码可以避免用户电脑受到病毒爆破等一系列安全威胁。保护用户和公司的财产安全。

Apple的配置描述文件中包含了一项密码策略的有效负载正好可以满足安全部门的对Mac电脑的登录密码安全管理。密码有效负载的管理的选项包括要求字母数字值、最短的密码长度、必须包含的复杂字符的最少数目、最长的密码有效期、可允许的失败次数上限等。

4.1.创建MDM功能的载体 – 描述文件

主要有两类描述文件:注册描述文件、管控配置描述文件(具体可参考2.1章节),此处详细介绍如何创建这两类描述文件:

4.1.1.创建注册描述文件

注册描述文件的制作可以参考官方文档,以下是一份示例:

注册描述文件中的ServerURL和CheckInURL字段即为自研MDM服务的地址,Topic字段即为MDM推送证书的主题信息,主题是以com.apple.mgmt开头。

移动设备管理从设置服务器并将MDM注册描述文件分发到设备以启动连接它们开始。然后,您可以向受管理设备发送命令以获取有关设备的详细信息、安装配置文件、应用程序和图书等等。一旦设备安装了MDM注册配置文件并连接到服务器,它就可以从服务器接收命令。当您从设备中删除MDM注册配置文件时,将终止设备与服务器的管理关系。

以下是安装注册描述文件的详细界面,后面会详细介绍如何通过MDM服务远程下发配置文件到被注册的设备上。

在后面的4.2章节会详细介绍几种常见的分发注册描述文件的方案。

4.1.2.创建配置描述文件

Apple官方提供了一个用于生成描述文件的GUI工具Apple Configurator,该工具可以在Apple Store上下载。

生成的描述文件内容是一个xml格式的文件,具体的字段说明可参考设备管理描述文件(https://developer.apple.com/documentation/devicemanagement/passcode)。以下是一个完整的具有密码有效负载的配置描述文件原件示例。

该文件可以通过用户手动安装在Mac电脑上,安装完成的电脑具有密码强度要求的功能。以下会说明如何通过MDM服务推送安装该密码描述文件。

4.2.使用注册描述文件,启用MDM功能服务

使用注册描述文件的方式多种多样,其中比较普遍的方式包括邮件分发、网页下载、自研App引导下载安装等。

邮件分发和网页下载流程

邮件分发和网页分发都是通过一个url(例如https://www.xxx.com/mdm/enroll.mobileconfig),用户点击后下载一个注册描述文件。

双击下载下来的enroll.mobileconfig文件后系统会自动跳转到系统设置-> 隐私与安全性-> 描述文件。

系统会提示用户安装该描述文件,安装完成后即表示注册成功。

该分发方案成本低,无需额外的开发工作,但用户学习成本高,注册成功转化率低。

在iOA中采用的是自研app引导安装的方案进行注册描述文件分发

1、iOA会实时检查本机是否安装了注册描述文件,检查到没有安装iOA会提示用户去修复安装。

2、用户点击修复按钮后,会自动帮用户下载注册描述文件,并在iOA的界面中引导用户在系统设置界面中手动安装。

3、用户手动在系统设置-> 隐私与安全性-> 描述文件中双击安装完成后会在iOA中提示安装成功。

整个注册过程简洁快速,用户学习成本低,注册率高。

可以看到自研App指引安装对用户的约束力较强,可以让用户很快的完成注册流程。这也是提高用户注册MDM的成功率的一种方式。同时也降低了IT部门的报障率,减轻IT部门的工作压力。

4.3.开发MDM服务,供客户端拉取配置描述文件

4.3.1MDM服务开发的接口规范和协议

MDM服务是一个Web服务器,采用标准的https服务,它处理来自Apple设备的连接。另外设备和MDM服务器之间数据传输都是以XML格式形式,以PUT请求的方式进行的,所以发送指令时,服务器要把指令封装成一个XML的文件同时要实现PUT请求相关操作处理。XML文件的具体内容根据需求有所不同,具体需要根据Apple官方文档(https://developer.apple.com/documentation/devicemanagement/implementing_device_management)来确定XML中的具体内容

MDM服务开发比较关键的两个流程checin和connect,下面详细介绍这两个概念。

4.3.2.开发描述文件分发逻辑流程

详细流程解释:

注册描述文件流程(后文会详细介绍几种分发注册描述文件的最佳实践):

1、创建MDM注册描述文件(可参考4.1.1章节)。iOA Server调用MDM Server创建MDM注册描述文件接口生成注册描述文件。

2、拉取MDM注册描述文件。iOA在标准化阶段,拉取MDM注册描述文件。

3、注册设备。iOA安装MDM注册描述文件,将设备注册到MDM服务器中。

分发描述文件流程

4、创建密码策略配置描述文件。

5、下发配置描述文件到设备。

6、推送MDM命令,MDM服务器调用APNs推送接口唤醒设备。

7、APNs将推送内容发送到设备。

8、设备收到APNs关于MDM的通知后,主动上报自己的状态给MDM Server。

9、若当前设备的状态为空闲则给设备下发具体的操作或指令(如安装描述文件或查询设备信息指令)。以下是一份安装配置文件的示例,其中的data字段为密码描述文件的base64编码。

10、当设备执行完MDM Server下发的具体操作后,将执行结果返回给MDM Server,连接关闭。

5.结语

本文主要介绍了iOA中的MDM方案基本原理,并通过列举了一个简单的例子用来阐述了MDM是如何工作的。

总的来说采用MDM 允许管理员执行安全策略、控制对数据和应用程序的访问以及远程擦除设备以保护敏感信息。它可以帮助增强丢失或被盗时的安全性。

并且MDM可以支持大规模设备配置。管理员可以使用密码、锁屏、Wi-Fi 网络、电子邮件配置等远程设置设备。这简化了设备配置流程并节省了管理员的时间和精力。

借助 Apple MDM,管理员可以轻松地将应用程序分发到组织内的设备。它确保员工能够访问必要的应用程序。此外,管理员可以通过MDM远程管理设备、解决问题、推送更新以及执行必要的维护任务。

`

如何添加设备到Apple Business Manager(ABM)?

https://www.manageengine.cn/mobile-device-management/help/enrollment/apple_business_manager_enrollment.html

`

IT管理员通过Mobile Device Manager Plus集成并添加设备到Apple Business Manager(ABM),**简化了组织设备的批量注册工作**。本文档将介绍使用ABM管理设备的步骤。

# 什么是Apple Business Manager?

Apple Business Manager(ABM)是一个免费的Apple门户,帮助企业简化和自动化公司拥有的Apple设备的批量管理和部署,包括iOS、iPadOS、macOS和tvOS设备。Apple还提供了ABM类似的Apple School Manager(ASM),专为学校服务,简化Apple教学设备管理,而ABM则主要用于商业企业。

Apple Business Manager(ABM)之前叫为Apple Device Enrollment Program(Apple DEP)。用户可以自动或手动将设备添加到Apple DEP,进行无线管理。

先决条件

使用Apple Business Manager(ABM)注册Apple设备需要满足以下先决条件:

* 您所在国家必须允许使用Apple Business Manager。点击这里 查看支持ABM的国家列表。

* 设备必须从Apple或其授权代理处购买。点击这里查看Apple推荐的代理列表。

如果设备不是直接从Apple或其授权代理处购买的,您仍然可以添加设备到Apple Business Manager(前提是设备版本为或可以升级到iOS 11.0及更高版本),请参阅这里。

# Apple Business Manager(ABM)注册的优点

* **设备已被监管,这意味着您对设备有额外的控制权**。关于监管设备的详细信息,请参阅这里。

* **设备永远不能取消MDM管理,即使是恢复出厂设置**。

* 用户可以跳过初始设置步骤以更快地激活设备

* **开箱即用**的注册,确保设备在激活后立即可用。

`