=Start=

缘由:

前段时间不太忙的时候喜欢翻阅 Microsoft 的安全文档,近期抽时间把 Human operated ransomware 这一篇给翻译整理了出来(微软其实也提供了机器翻译的版本,但看起来稍微有些别扭就没有直接用),方便自己和有需要的同学查阅。

另外补充说一点,虽然在微软对外开放出来的文章中夹杂了一些私货(比如推广自家的Azure云、Microsoft Defender等产品,其它家比如Google也这样),但整体质量和内容还是有保证的,对于想了解国外大厂是如何做的同学可以多翻一下它们的官方文档/博客,可以学到不少东西。

正文:

参考解答:

勒索软件攻击是一种网络安全攻击,它破坏或加密文件和文件夹,阻止受影响设备的所有者访问他们的数据。然后,网络犯罪分子借机向企业主勒索钱财,以换取解锁加密数据的密钥。但是,即使支付了费用,网络犯罪分子也可能不会提供解密密钥。

自动化勒索软件攻击

商品勒索软件攻击(Commodity ransomware attacks)通常是自动化的。这些网络攻击可以像病毒一样传播,通过电子邮件钓鱼和恶意软件传递等方法感染设备,并且需要恶意软件修复。这意味着其中一种勒索软件预防技术是使用Microsoft Defender for Office 365或Microsoft 365 Defender等系统保护您的邮件,以便及早检测出恶意软件攻击和网络钓鱼尝试。

人为操作的勒索软件攻击

人为操作的勒索软件(Human-operated ransomware)是网络犯罪分子【主动攻击】的结果,这些犯罪分子渗透到组织的本地或云上的IT基础设施,设法提升他们的权限并将勒索软件部署到存储了关键数据的服务器上。

这些“hands-on-keyboard”攻击针对的是组织而不是单个设备。人为操作意味着存在人类攻击者利用他们对常见系统和安全错误配置的深刻认知来渗透组织,在内网漫游,并随时适应环境及利用其弱点。(个人认为可以简单理解为“弱化版本的”APT攻击了)

这些人为操作的勒索软件攻击的特征通常包括【凭证窃取】和【横向移动】以及被盗帐户的【权限提升】。攻击活动可能发生在维护窗口期间,网络犯罪分子利用发现的安全配置漏洞。目标是将勒索软件有效负载部署到攻击者选择的任意有高业务影响的服务器上。

这些攻击对业务运营可能是灾难性的,并且难以清理,需要完全驱逐对手以防止未来的攻击。与通常只需要恶意软件修复的商品勒索软件不同,人为操作的勒索软件攻击将在初次遭遇后持续威胁你的业务运营。

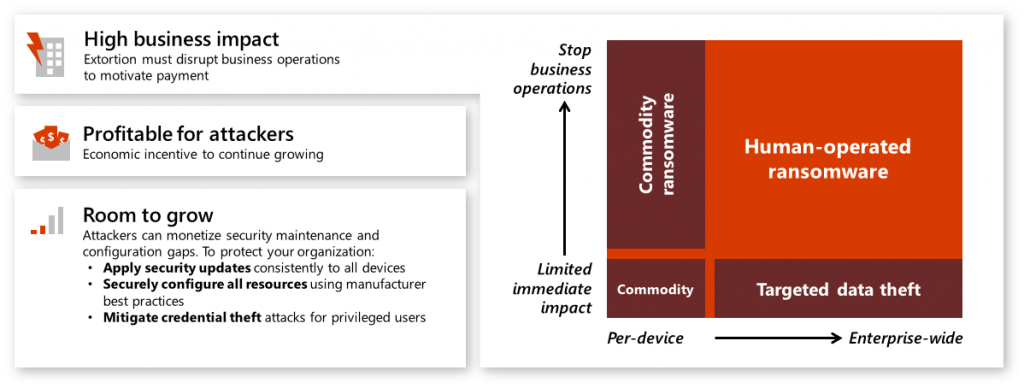

下图显示了这种基于勒索的攻击的影响力和可能性的增长趋势:

- 高业务影响——敲诈勒索肯定会破坏商业运营来逼迫你支付赎金

- 攻击者盈利——勒索经济回报不断增长

- 成长空间大——攻击者可以从安全运营和配置的差距中获利,为了保护你所在的企业,你需要:持续为所有的设备应用安全更新、使用业界最佳实践对资源进行安全配置、消解特权账户被盗引发的影响

为您的组织提供保护来避免勒索软件攻击

如需全面了解勒索软件和勒索以及如何保护您的组织,请具体查看人为操作的勒索软件缓解项目计划演示文稿中的内容。下面是一个指导摘要:

- 企业遭遇勒索软件和基于勒索的攻击的风险很高(可以认为是看不到尽头的)。

- 但是,这些勒索攻击也有它的弱点,利用这些弱点可以降低企业被攻击的可能性。

- 配置基础设施以利用攻击弱点来规避风险有三个阶段。

如果想全面了解利用攻击弱点的三个阶段,请参阅[链接]中的解决方案,下面是快速配置企业的IT基础架构以获得最佳保护的概要说明:

- 让企业做好从攻击中恢复的准备(业务连续性计划,BCP/BCM),从而无需支付赎金。

- 通过保护特权账号来限制勒索软件攻击的破坏范围。

- 通过逐步消除风险,使攻击者更难进入您的环境。

各阶段的防护方法:

- 阶段1. (进不来)Prevent attackers from getting in

- 阶段2. (低权限)Prevent an attacker from escalating their privileges

- 阶段3. (删不掉/有备份)Protect your critical data from access and destruction

阶段1的状态以及缓解目标和衡量标准:

- 状态:攻击者还被挡在企业外部没有进来;

- 缓解目标:服务/设备/账号都基于已知的攻击向量做了加固;

- 成功标准:攻击者很难攻陷任何设备或者获取任何有用的账户凭证。(实际情况中很难达到)

阶段2的状态以及缓解目标和衡量标准:

- 状态:攻击者突破了外网防护进入了内网;

- 缓解目标:通过保护管理员等高权限账号并快速对攻击做出响应以限制攻击者的攻击半径;

- 成功标准:攻击者很难在防守者没有任何感知的情况下获取任何管理员等高权限账号凭证。(这依赖于防守方日志埋点的全面性和较高的工程实现能力,实际情况中能达到这一点要求的企业也不多)

阶段3的状态以及缓解目标和衡量标准:

- 状态:攻击者获取了高权限账号凭证;

- 缓解目标:通过严格的权限控制、加密和不可变的离线备份,最大限度地减少攻击者对企业的财务影响。

- 成功标准:企业从攻击中恢复的成本比支付赎金的成本要低。(这一点相对前两点来说更容易达到一些,企业从这点出发的性价比也比较高)

容易被勒索攻击挑中的资产:

- 本地的AD域控/高权限账号;

- 本地的服务器/文件资源;

- 设备;

- 备份文件;

- 云上的AD域控/高权限账号;

- 云上的文件/邮件/应用/用户数据……;

- ……

参考链接:

What is ransomware

https://docs.microsoft.com/en-us/security/compass/human-operated-ransomware

Quickly deploy ransomware preventions

https://docs.microsoft.com/en-us/security/compass/protect-against-ransomware

=END=

《 “人为操作的勒索软件(Human-operated ransomware)攻击” 》 有 7 条评论

AMD targeted by RansomHouse, attackers claim to have ‘450Gb’ in stolen data

https://www.theregister.com/2022/06/28/amd-ransomhouse-data-extortion/

RansomHouse宣布盗取芯片制造巨头AMD 450GB数据

https://mp.weixin.qq.com/s/zYMZSRYQOHKKDtsE53fKPg

`

RansomHouse 团伙声称在2021年入侵了芯片制造商巨头 AMD 并从该公司窃取了 450 GB 的数据,并威胁说如果该公司不支付赎金,就会泄露或出售这些数据。

根据 BleepingComputer的说法,RansomHouse 合作伙伴一年前已经入侵了 AMD 的网络,但泄密网站报告称,2022年1月5日是入侵日期。

RansomHouse于2021年12月开始运作,与其他勒索组织不同,该团伙不加密数据,而是专注于数据盗窃以加快其活动。这意味着威胁行为者没有感染 AMD 系统,但一旦获得对其网络的访问权,就会窃取内部数据。

据称,被盗数据包括公司研究和财务文件,但目前仅发布了一些文件,其中包含可能在侦察阶段收集的内部网络信息。

其中一个文件 all_computers.csv 包含托管在 AMD 内部网络上的超过 77,000 台机器的列表。另一个泄露的文件 sample_passwords.txt 包括一个弱 AMD 用户凭据列表,例如“密码”、“P@ssw0rd”和“amd!23”。

`

Ransomware是如何工作的,以及为什么它至今还是个威胁?

How Does Ransomware Work (And Is It Still A Threat)?

https://www.sentinelone.com/blog/how-does-ransomware-work/

`

Threats come and go, but one thing remains the same: the ability of cybercriminals to adapt to circumstances. A brief decline of interest in ransomware as criminals focused their attention on cryptojacking during the previous year appears to have come to an end, and ransomware attacks are once again escalating.

威胁来来去去,但有一件事一直不变——网络犯罪适应环境的能力。去年由于犯罪分子将注意力集中在加密劫持上,人们对勒索软件的兴趣有过短暂下降,但这一趋势似乎已经结束,勒索软件攻击再次升级。

In this post, we’ll explain what ransomware is, how it spreads, how prevalent it is and what you can do to protect yourself against it.

在这篇文章中,我们将解释什么是勒索软件,它是如何传播的,它有多流行,以及你可以做什么来保护自己免受它的侵害。

# What is Ransomware?

# How Does Ransomware Spread?

# Is Ransomware On the Rise?

# How To Defend Against Ransomware

As we’ve seen, reports of ransomware’s untimely demise were overly exaggerated! That means users and enterprise need to be on guard to avoid being infected to start with and to have a response plan if they are.

提前做好BCP计划。

Backups are a good first line of defense, so long as you backup regularly and rotate backups so that at least one recent backup is offline at all times. Be sure not to rely on Windows built-in Shadow copies, as deleting these is one of the first things most ransomware does.

备份是一个好方法。

Secondly, use a security solution that is ransomware-proof. For enterprise, the best defense against ransomware is to use an automated endpoint solution like SentinelOne that can not only block threats on execution, but can also rollback any attacks that do get through without needing to rely on backups.

部署安全软件防勒索

For users caught out by ransomware with no way to restore or rollback, you are left with some unenviable options. If you are in luck, you may find a public decryptor that will help you to restore your files. If you are not, your choices are accept the data loss, or risk paying off the criminals. Of course, no one wants to reward crime, and there’s no guarantee that the criminals will uphold their end of the deal. In some cases of ransomware, the attackers did not even keep a copy of a decryption key and any victims who had paid up would have been both out of pocket and unable to recover their data.

尝试提交赎金获取文件解密

# Conclusion

Ransomware offers an easy pay-day for criminals with low chance of getting caught. It also represents one of the most devastating attacks for victims, who can potentially lose everything from personal data to the very infrastructure that their business relies on. NotPetya and WannaCry remain the two most devastating attacks we’ve seen so far, but there’s every likelihood those will be eclipsed by something worse if businesses don’t learn the lessons of automated protection sooner rather than later.

如果企业不尽早吸取教训,它们很可能会遭受比 NotPetya 和 WannaCry 更大的攻击和损失。

`

IBM Security 2023 年 X-Force 威胁情报指数 IBM Security X-Force Threat Intelligence Index 2023

https://www.ibm.com/reports/threat-intelligence

https://www.ibm.com/downloads/cas/DB4GL8YM

`

# 02-报告要点

针对所观察到的目标而采取的主要行动:在2022 年所有完成修复的事件中,近四分之一(21%) 的各类后门攻击部署都属于针对目标所采取的主要行动。特别是年初多目标恶意软件 Emotet 的爆发,与去年同期相比,显著造成所观察到的后门活动增幅大幅跳升。虽然后门活动激增,但勒索软件至少从2020 年以来就一直就是头号网络攻击手段,在 2022 年依然占有很大的比例,达到17%,进一步加强了此恶意软件所造成的的持久威胁。

**勒索是对组织最常见的攻击影响**:勒索是威胁参与者选择造成的明显影响,占比达 27%。制造业受害者占勒索事件的 30%,承受着巨大的压力,而网络犯罪利用此行业牟利的趋势仍然在继续发展。

**网络钓鱼是首要的初始访问媒介**:网络钓鱼依然是主要的感染媒介,事件占比达41%,**然后是利用公众应用中出现的漏洞**,占比 26%。由于 Microsoft 决定默认阻止宏,因此恶意宏感染不再是主要的初始访问媒介。恶意 ISO 和 LNK 文件使用在 2022年升级为通过垃圾邮件传送恶意软件的主要策略。

黑客行为和破坏性恶意软件增加:俄乌战争打开了一扇门,展示了网络可如何推动现代战争,正如网络安全社区中的许多人所预计那样发展。虽然截至本文发表之时,最可怕的网络空间预测仍未发生,但是黑客行为和破坏性恶意软件明显增加了。X-Force 还观察到空前的网络犯罪世界变动——网络犯罪集团与 Trickbot 帮派之间的合作增加,均以乌克兰的组织为目标。

# 03-关键统计数据

勒索攻击占比 27% ,在 X-Force 2022 年响应过的所有事件中,逾四分之一是威胁参与者企图向受害者敲诈金钱。他们使用的策略在过去十年间已发生改变,而随着威胁参与者日益猖獗地寻求牟利,该趋势预计将会持续下去。

勒索软件的攻击占比 17% ,而对一些攻击数量高企的勒索软件集团来说,即使在这混乱不堪的一年,勒索软件依然仅次于后门攻击部署,名列针对目标所采取的第二大攻击行动,继续对组织运营造成严重破坏。勒索软件的事件占比从 2021 年的 21% 降到了 2022 年的 17%。

# 04-主要初始访问媒介

## 2022 年主要初始访问媒介

利用公众应用中出现的漏洞 • 26%

网络钓鱼 – 鱼叉式网络钓鱼附件 • 25%

网络钓鱼 – 鱼叉式网络钓鱼链接 • 14%

外部远程服务 • 12%

有效帐户 – 本地 • 7%

有效帐户 – 域 • 5%

硬件添加 • 3%

有效帐户 – 默认 • 2%

网络钓鱼 – 服务伪装鱼叉式网络钓鱼 • 2%

有效帐户 – 云 • 2%

# 05-针对目标采取的主要行动

根据 X-Force 事件响应数据显示,后门攻击部署是针对目标所采取的最常见行动,在报告的所有事件中占比高达 21%,然后是勒索软件 (17%) 和商业电子邮件泄露 (BEC)(6%)。其中每一类事件中都发现了 5% 的恶意文件 (maldoc)、垃圾邮件活动、远程访问工具和服务器访问。

# 06-主要影响

## 2022 年主要影响

21% 勒索

19% 数据盗窃

11% 凭证收集

11% 数据泄漏

9% 品牌声誉

分析发现,超过四分之一的事件目的是对受害组织实施勒索,这是在 X-Force 各类修复事件中所观察到的头号影响。在观察到的勒索事件中,最常用手段是勒索软件或商务电邮泄露 (BEC) 攻击,通常包括使用远程访问工具、加密挖掘器、后门、下载程序和脚本木马。

**数据盗窃排名第二**,在 X-Force 补救过的所有事件中占比达 19%。凭证收集会导致用户名和密码被盗且需要相应的防范,占比达11%。X-Force 能识别目的信息在被盗后确实泄漏的事件占比低于数据盗窃,仅为 11%。品牌声誉影响(例如破坏客户为其顾客提供的服务)的事件占比为 9%。请参阅附录,查看 X-Force 跟踪的完整影响列表。影响受害者品牌声誉的事件主要是分布式拒绝服务(DDoS) 攻击,这也常用于勒索受害者支付金钱来停止攻击。

虽然勒索现今最常与勒索软件相联系,但是勒索活动包含了各种方法,来对其目标施压。这些方法包括 DDoS 威胁、加密数据,以及最近出现的双倍和三倍勒索威胁并结合了此前见过的一些元素。

# 08-恶意软件态势

通过 USB 传播的蠕虫数增加

Rust 增加

Vidar InfoStealer

恶意软件交付机制的演变

垃圾邮件数据凸显出勒索软件威胁,并进一步展现出宏趋势的作用

绕过宏

# 12-建议

以下行动建议有助于保护贵组织不受恶意威胁侵害,包括此报告中所述的威胁。

管理您的资产:“**我们有什么?我们在保护什么?什么数据对我们的业务至关重要?**”要构建成功的防御,任何安全团队都应先回答这些问题。优先安排发现组织外围的资产、了解组织的网络钓鱼攻击隐患并减少那些攻击面能进一步提升整体安全性。最后,组织必须扩展其资产管理计划,以纳入源代码、凭证和其他可能已经存在于互联网或暗网中的数据。

了解您的对手:虽然许多组织拥有威胁发展态势的广泛视图,但是 X-Force 建议组织用突出显示最有可能以您的行业、组织和地理位置为目标的具体威胁参与者的视图。该视图包括了解威胁参与者如何运作、确定其复杂度,以及了解攻击者最有可能使用的策略、技巧和程序。

管理可见性:在深入了解最有可能攻击组织的对手之后,**组织必须确认拥有能发现攻击者入侵数据源的适当可见性**。保持整个组织关键点的可视化管理,确保能及时生成警报及采取相应行动,对于在攻击者造成破坏之前就阻止他们至关重要。

挑战假设:组织必须假设其已被入侵。这样,团队便能继续复查以下内容:

– 攻击者能如何渗透其系统

– 组织对新兴策略、技巧和程序的检测和响应能力如何

– 潜在对手入侵组织最关键的数据和系统的难度

最成功的安全团队会定期执行攻击测试,包括威胁追踪、渗透测试和基于目标的红队组队,以检测或验证伺机入侵其环境的攻击路径。

根据情报采取行动:在所有位置应用威胁情报。有效的威胁情报应用除了帮助发展高度精确的检测机会之外,还可让您分析常见的攻击路径和识别减轻常见攻击的关键机会。在应用威胁情报的同时,应了解您的对手及其如何运作。

做好准备:攻击不可避免,但失败可以避免。组织应根据其环境定制事件响应计划。随着组织发生改变,应以改进响应、补救和恢复时间为中心,定期演练和修改这些计划。采用信誉良好的 IR 供应商,可以减少熟练的响应者用于缓解攻击所需的专门时间。另外,在制定和测试响应计划时纳入 IR 供应商至关重要,有助于提升相应的效果和效率。最优化的 IR 计划会包含跨组织的响应,纳入IT之外的利益相关者,以及测试技术团队和高层领导之间的沟通渠道。最后,在沉浸式高压网络靶场演练中测试计划,能够大幅提升组织响应攻击的能力。

通过这些行动提高安全性:

* 管理您的资产

* 了解您的对手

* 管理可见性

* 挑战假设

* 根据情报采取行动

* 做好准备

`

2023年勒索软件威胁态势:从加密数据向无加密攻击演变

https://mp.weixin.qq.com/s/5qwD_5eDgRSSs3TM1NDhDw

`

日前,Zscaler 安全威胁实验室发布了最新版《2023年全球勒索软件报告》,对当前勒索软件的威胁态势和发展趋势进行了研究分析。报告研究人员认为,相比以加密数据为主的传统勒索攻击模式,新一代的无加密(Encryptionless)勒索攻击是一个需要企业组织重点关注的趋势。

**在这种类型的勒索攻击中,攻击者不再加密受害者的文件,转而专注于窃取敏感数据作为勒索的筹码**。这给受害者和安全专业人员带来了新的挑战,因为攻击者会直接攻击并破坏组织重要的系统和数据,而传统的文件恢复和解密方法将不再适用于对无加密勒索攻击的防护。**企业组织需要全面了解无加密攻击的技术特点,并重新开发适合自身业务发展的勒索缓解策略和应对方法。**

勒索威胁趋势预测

1. 无加密勒索攻击

传统的勒索软件会对受害者的文件进行加密,并要求支付赎金才能释放文件。然而,越来越多的网络犯罪分子正在转向无加密勒索攻击,这种攻击的重点是窃取和威胁暴露敏感数据,而非对其进行加密。这种方法为网络安全专业人员的防御工作增加了新的复杂性和挑战。

2. AI驱动的勒索软件攻击

预计勒索软件组织将越来越多地利用人工智能功能,包括聊天机器人、人工智能开发的恶意软件代码、机器学习算法、自动化流程等等,这将使他们能够开发更复杂、更高效的技术,使传统的网络安全措施更难检测和防止此类攻击。更重要的是,人工智能还可能降低威胁行为者开发勒索软件的准入门槛。

3. 网络保险“助推”威胁加剧

网络犯罪分子一直把更多的注意力放在有网络保险的组织上,这一威胁发展趋势在未来可能会继续增长。因为攻击者知道,购买过网络保险的受害者更有可能支付勒索赎金,因为他们可以依靠保险来支付费用。这种目标策略旨在最大限度地提高成功支付赎金的机会。

4. 针对公共服务设施的目标增加

研究人员预测,针对市政服务部门、执法部门、中小学校、医疗机构的勒索软件攻击将进一步加剧并持续增长。这些实体在保护关键数据和系统方面的安全水平通常很低,这使得它们成为网络犯罪分子的关键目标。此外,这些类型的攻击通常会严重破坏社会公共服务,并暴露大量敏感信息缓存,包括PII、财务数据、私人记录等等。

5. 新的RaaS玩家入局

RaaS(勒索软件及服务)是一种商业模式,在这种模式下,网络犯罪分子会委托附属机构入侵组织并部署他们的勒索软件。绝大多数勒索软件组织都在使用RaaS,而且多年来也证明它是有效的,因此这种趋势将继续下去,并不断涌现新的玩家。

6. 初始访问代理(IAB)热度不减

越来越多的威胁组织会破坏一个组织,然后向勒索软件组织(或勒索软件组织的附属机构)出售该组织的访问权限。这使得具有渗透测试技能的威胁参与者可以从他们的工作中获利,而无需进行全面的勒索软件和/或无加密勒索攻击所需的专业知识。

7. 对云服务的攻击

随着云计算和存储的日益普及,勒索软件攻击者可能会开发出针对云服务和工作流程进行优化的新型勒索软件和活动。破坏云环境可能导致大范围的破坏、业务中断和敏感数据被盗,同时影响多个用户或组织。这种可能性突出了对强大的安全措施和基于云环境的主动防御需求。

8. 针对非windows系统和平台的攻击

勒索软件组织将继续扩大他们的武器库,攻击运行在非windows平台上的关键任务服务器。威胁行为者越来越多地构建勒索软件来加密Linux和ESXi服务器上的文件,这些服务器通常托管数据库、文件服务器和web服务器。一些威胁组织也对开发针对macOS的勒索软件表现出了兴趣。

# 勒索软件防护建议

勒索攻击数量的激增是一个明确的警告,组织必须保持主动性、适应性并加大网络安全投入。通过优先考虑强大的防御措施,培养安全意识的文化,并鼓励协作,组织可以加强抵御勒索软件威胁的能力,并尽量减少潜在影响。企业在防御勒索软件攻击时,关键是要采用分层防护的方法,在每个阶段(从侦察和初始入侵到横向移动、数据盗窃和有效载荷执行)破坏攻击。企业组织可以遵循以下最佳实践来提升防御勒索软件攻击的能力:

* 保持软件更新。新的安全补丁一旦发布,应尽快应用;

* 使用零信任架构来保护内部应用程序,实现用户与应用程序之间的细粒度分段,同时使用动态最小权限访问控制代理访问,以消除横向移动;

* 实现最低权限访问策略,以限制用户仅访问完成其工作所需的资源。这有助于防止攻击者访问敏感数据或系统,即使他们危及用户账户;

* 启用多因素身份验证(MFA),为用户账户添加额外的安全层,这有助于防止攻击者在获得受损凭据后访问用户账户;

* 实施一致的安全策略,确保组织内、外部所有用户遵循相同的安全流程;

* 定期进行安全意识培训,帮助员工识别和避免勒索软件攻击;

* 制定应对计划,以便在发生勒索软件攻击时迅速有效地采取行动。这应该包括数据恢复、事件响应以及与客户和员工沟通等步骤;

* 提升检查加密流量的能利。超过95%的攻击使用加密通道,因此组织必须检查所有流量,无论是否加密,以防止攻击者破坏其系统;

* 使用先进的沙箱自动检测未知的威胁载荷。基于签名的检测不足以防范最新的勒索软件变种。先进的内联沙箱可以检测未知的有效负载,并在它们到达用户之前阻止它们执行;

* 使用内联数据丢失防护(DLP)来防止敏感数据的泄露、丢失或暴露;

* 使用欺骗技术引诱攻击者进入陷阱,欺骗工具创造了看起来像有价值的目标的资产和数据,这可以帮助浪费攻击者的时间和资源,并阻止他们发现和利用真正的漏洞;

* 使用云访问安全代理(CASB)来控制和监视云应用程序的使用情况。CASB可以帮助防止用户从云应用程序下载恶意文件,还可以帮助防止数据泄露到云;

* 关注最新的勒索软件威胁和发展,包括已发布的入侵指标(IOCs)和MITRE ATT&CK映射。这些信息可用于培训组织团队,改进安全态势,并帮助防止勒索软件攻击;

* 做好数据备份,要定期、安全地备份所有数据,同时还必须包括离线备份。

`

https://www.zscaler.com/resources/industry-reports/2023-threatlabz-ransomware-report.pdf

华为安全大咖谈 | 华为终端检测与响应EDR 第04期:如何对高级勒索攻击说“不” # nice

https://mp.weixin.qq.com/s/6FAIDM8AOTayWye80YGoGg

`

01-勒索软件攻击,一种经久不衰的威胁,依然让全球企业倍感恐慌

万物相生相成,数字化转型提高了生产效率,但也给攻击者提供了更多的机会和手段,增加了网络安全风险。在勒索软件即服务(RaaS)、匿名化加密货币支付、大模型加持下的高级勒索样本生成和敲诈勒索带来的暴利的助力下,勒索软件攻击已经成为最成功的网络犯罪商业模式之一。

2022年至今,根据华为安全智能中心监测,全网每周收集捕获的勒索软件攻击样本可达百万量级,勒索软件网络传播次数可达上千次,且有持续稳定增加趋势,影响面从企业到关键基础设施,从业务数据安全到国家安全与社会稳定。

从华为乾坤安全服务现网运营和安全报告公开披露的数据看,相比较于2022年以前的勒索软件攻击,勒索软件攻击技术呈现出新趋势:

* 为有效规避勒索软件检测机制,更快地加密文件,越来越多的勒索软件家族采用“间歇性加密”技术,如BlackCat、Agenda、BabLock、Qyick等家族。

* 编程语言开始转向更安全、高效的Rust、Go、.Net,且跨平台勒索成为一个主流趋势,据华为乾坤安全服务团队统计,有20+流行的勒索软件家族支持跨平台勒索。

* 高级勒索软件攻击越来越倾向于结合高危应用程序漏洞攻击,并使用无文件攻击技术,例如近期频发的Tellyouthepass、ESXiArg和Magniber家族等。

很多企业总是抱着侥幸的心态,觉得勒索防御与我无关。华为勒索攻击态势分析报告表明,勒索病毒就像潜伏在我们身边的病毒一样,随时可能袭击企业的关键资产和核心数据。很多企业都曾经遭受过这种攻击,但不是所有的案例都被曝光出来,对于没有中招的企业,往往会忽视警示。所以针对勒索防御,无论甲方还是乙方都应该修正一条经验法则:**不再只考虑勒索软件攻击是否发生,而是要考虑它何时会发生以及发生多少次,才能以正确的姿态在这场攻防无限游戏中与勒索软件攻击长期共舞**。

02-勒索软件攻击防御为何困难重重

勒索软件的本质是破坏数据完整性,它可以获取文件或系统的控制权限,并阻止用户控制这些文件或系统,导致企业核心业务停摆,直到受害者支付赎金以换取解密密钥,该密钥允许用户恢复被程序加密的文件或系统。

一般来说,勒索软件攻击链条分成如图1-1所示的四个关键步骤:攻击入侵、病毒投放&执行、加密勒索、横向移动影响更多更重要的主机。将整个攻击链条映射到Mitre ATT&CK框架中发现,70%以上的攻击行为点发生在终端侧,故终端是勒索防御的主战场。

传统的防御手段面对如此复杂的勒索攻击链条往往束手无策,原因在于企业单位和攻击者之间的攻防对抗是不对等的,对攻击方来说1%的攻击成功等于攻击100%成功,对防守方来说即使做到了 99% 的防守成功,有 1% 被突破也等于防守 100% 失败,因此防御难度远远大于攻击,针对高级勒索软件攻击有如下挑战:

在攻击入侵阶段,伴随着数字化和信息化的繁荣,黑客可利用的漏洞量也呈现正相关趋势,不同于传统的已知漏洞防御手段,日益增加的0-Day漏洞、定向钓鱼攻击应该如何有效应对?

绝大多数终端安全防护方案主要针对投放阶段的文件建立有效防御,对于一些漏洞攻击、进程注入、脚本执行等无文件攻击手段该如何有效处理?攻击者为了控制目标系统往往采用更加隐蔽的加密通信技术,检测难度指数级上升,如何有效应对?

勒索病毒问世34年,很多终端安全防护方案基本可以做到已知勒索病毒的防护,真正的难点是如何防御勒索变种和未知勒索软件。TOP100流行勒索软件家族沙盒运行发现80%的样本从开始运行到开始加密的时间窗在5分钟内,且平均加密速度在30MB/秒以上,面对如此闪电速度的勒索软件攻击,防御方案如何做到数据完整性保护?

勒索软件攻击链条如此复杂,如何全面还原勒索攻击入侵链路,证明已经控制、根除、恢复勒索攻击带来的影响,并有效加固避免再次遭受勒索软件攻击呢?

03-华为端边云协同多层次高级勒索防御方案

针对高级勒索软件攻击的上述挑战,华为勒索防御团队认为需要站在攻击者的角度分析战术、拆解攻击招式,首先我们来看攻击者的两个主要特点:

01. 攻击者也会考虑投入产出比,为了快速拿到赎金或形成威慑,**攻击和加密速度极快**。

02. 攻击者通过恢复用户核心业务数据来获取赎金,**攻击者一定会加密用户业务数据**。

针对第一个特点,我们主要的应对理念是防御前移,建立分层防御网且实时防御,尽早断开攻击者的入侵链路,降低攻击者ROI(Return-on-investment,投资净利率),不断增加攻击者的成本和难度。从基于NDR(Network Detection and Response,网络威胁检测与响应)的高级入侵线索发现(如0-Day漏洞利用),到XDR(Extended Detection and Response,可扩展威胁检测与响应) IOA(Indicator of Attack,攻击指标)高级威胁检测引擎实现勒索加密前阻断,再到文件加密攻击拦截,每一环节的防御机制均为上一环节防御机制的防御兜底,缓解勒索软件攻击带来的影响。

**针对第二个特点,我们需要抓住勒索软件攻击的不变量“文件加密攻击”,通过主动诱捕技术加快攻击意图显现并在加密用户核心数据前处置威胁实体**,在“用户数据早晚会被加密”的假设下为用户提供加密文件恢复兜底方案,稳定恢复到加密前的状态,确保用户数据零损失。

为了彻底控制、根除、恢复勒索软件攻击带来的影响,我们需要通过攻击可视化技术和深度溯源技术直接还原攻击入口,助力定位根因,构建完整攻击故事线,发现真实攻击意图,复盘企业信息系统弱点,多层次修复攻击面,构建更完善的勒索防御体系。

04-结束语:全面赋能,共促创新

未来的勒索软件攻击还将持续演进,并且增长速度也会更快,攻击的目标和形势不断变化,防御对抗将是长期性的。针对高级勒索软件攻击防御,仍需借助端边云协同,分层构建防御网,将核心的防御逻辑、攻防知识、能力,流程化、智能化、自动化,同时动态更新特征和算法保持威胁主动感知的灵敏度。

同时为了共同抵抗这项威胁,还需要全行业携手合作,共同推动创新,赋能企业安全防御能力。我们需要加强对勒索攻击的认知和理解,不断提升安全意识和技能,采用最先进的安全技术和工具,建立完善的安全体系。同时,我们也需要加强信息共享和合作,共同应对勒索攻击的挑战。只有通过全行业的共同努力,才能够有效地抵御勒索攻击,保障企业的安全和稳定发展,打赢这场持久战。

`

如何进行日常勒索演练?| 总第224周

https://mp.weixin.qq.com/s/FjWUm7rprwIyGUMJWZOlOw

`

话题:日常的勒索演练怎么演练?感觉沙盘搞一搞作用有限。

A1:我觉得勒索做演练不如先把加密存储和备份恢复做好。真的加密了,还能恢复,泄露部分又不受啥影响。把每年的安全预算省下来不用,几年凑一个勒索预算。

A2:备份恢复演练是都有做。但是还有类似隔离、系统恢复等也挺重要。比如把系统软件也加密了,运行不了。

A3:主要是啥防御理念都有一个覆盖率的问题。被勒索的那份数据是否刚好备份能恢复。比如在agent上做了一个防勒索的功能,检测到勒索逻辑就给阻断了,这个功能的覆盖率也有问题。服务器和PC分别覆盖,兼容性也要搞半天,敢不敢真开阻断,又要纠结。单纯说理念的话,说穿了大家做个demo都还是OK的。

A4:反正不是个一刀切的事。综合起来搞。勒索感觉很难搞。

A5:防勒索次序:1. 做好备份,2. 投入安全攻防团队建设(自建或MDR),3.做好安全治理。勒索就是APT变现的商业模式,对于大部分公司和机构而言,关键就是跑的比同行快,不要成为靶子。基本被盯上了就是死。

A6:估计lockbit搞之前也得看,值不值得搞、有没有能力支付赎金。

A7:lockbit只是ransomeware as a service,最后变现的一环,把icbcfs选做目标就没这么简单了。

A8:lockbit是加盟模式运作的,上到波音、泰勒斯这种国际顶级军工企业,下到面包店,都搞。

Q:大小通吃吗?这都有中间商了。

A9:看样子还是付赎金的多,100个里边有1个付了的,就不亏了。或者大佬们成立一个网络安全保险公司,然后再把这些勒索厂商干死,应该也能挣钱。

A10:走在前面,“走在勒索前面”,把勒索的活对着自己怼一遍,争取不做勒索投资回报最高的那个。

Q:意思是精心选择的而不是因为有个什么Citrix漏洞无意中遭殃的?

A11:对于企业防勒索的目标的设计,建议可以考虑两个维度,一个是核心数据/业务不被勒索,第二是不被大范围勒索。例如勒索三五台无关痛痒的电脑/服务器是可以接受的,但是核心业务/数据不能被勒索,也不能搞掉几百台设备。基于这个目标,bas上一波。

A12:问题是只要进了内网就直接穿了,核心数据被干,那就是早晚的事。

A13:其实核心问题是,大部分企业的安全都是嘴上吹的,首先得有专业安全团队,哪怕是一个人的安全部,否则被盯上了就是死。

A14:can not agree more,所以勒索组织本身对全球的企业安全提升在某个视角上看是有积极意义的,lockbit的目标之一也是提升企业安全。从实战效果的角度出发,即便是很多大厂,站在防守视角,也是知道自己是个筛子。

A15:对付犯罪/黑产活动,根本还是要能抓人灭队,就像电诈,运营商上手段、手机上反诈APP是需要的,但关键还是缅北抓人。但勒索是大裂变下全球治理问题了,基本上很可难形成有效的全球司法协作了。这是治理视角,不是防御视角哈,对每个关基、每家机构,防御和运营当然是要搞好的。对每个关基、每家机构,防御和运营当然是要搞好的。

A16:有没有可能RaaS的背景下驱动安全建设实质性提高,lockbit如果一直不被抓,大家都学他们。

A17:要看黑客的目标是什么。勒索事件不太多,也因为这个犯罪的风险成本过高。这种黑客一般存活不久的,除非他本人早就走上绝路了。

A18:有了加密货币,这事其实风险就不那么高了,人在国外+加密货币,这叠两层甲多少可以有一些作用了。

A19:经济要是持续下行,是不是就有更多的人找不到工作,然后琢磨着直接在网上干勒索,把匿名这件事情弄的更专业一点,然后就可以赚钱了。毕竟被抓这个风险也是可以通过一些更专业的建设来治理的。

A20:经济下行最先影响的,一定不是这些黑客,最先出现的应该还是线下偷窃和抢劫。其实攻防演习也有演练勒索。

A21:感觉还是浓浓的中国味道,不知道是不是错觉。

A22:有人就有江湖,有网就有勒索。抓了lockbit,如果全球都不支持比特币类,问题就解决了90%。

A23:我倒是觉得可以琢磨一下假设司法协作没有太大问题的话,技术上可以怎么做?如果安全人员能从技术上做点事情,降低司法协作的难度,进而给促进国家之间司法合作创造机会,促进中美合作,或许也是安全人员的更大价值发挥。

A24:如果这个事情可以商业化来做,各大公司就有了动力,对黑产打击效果会很好,一些互联网平台型公司是有数据和能力支撑,对于打击黑产、做关键的溯源取证都很强,但这些往往无法正常商业化,只能公益或是私下去做,就很难形成行业合力。

`

勒索软件编年史:从特洛伊到AI多重勒索

https://www.freebuf.com/articles/neopoints/420510.html

`

勒索软件的演变代表了过去三十年网络安全领域最重要的转变之一。

自20世纪90年代,作为一种相对粗糙的数字勒索形式起步以来,勒索软件如今已经演变成一种极为复杂、动辄造成数十亿美元损失的新型网络威胁。

勒索软件的起源:AIDS特洛伊木马

勒索软件演变的早期(2004-2007)

* 2004-2005年

* 2005-2006年

* 2007年:锁定勒索软件出现

加密货币和勒索软件即服务(RaaS)

勒索软件的上升期

政府行为者登场:Petya和WannaCry

勒索软件运营商瞄准大玩家

双重勒索技术的出现

双重或三重勒索?

* LockBit和RaaS的增加

新的犯罪业务:初始访问经纪人

未来展望

==

随着网络犯罪的发展,威胁行为者不断变化以提高收入并避免被发现。Vundo勒索软件在2009年首次出现,它会加密受害者的文件并要求支付赎金以解密。

2010年加密货币的出现进一步改变了游戏规则,为犯罪分子提供了一种去中心化的、无法追踪的支付方式。特别是比特币,由于其允许即时跨境支付,成为勒索软件的首选货币,使执法部门更难以追踪非法活动。

2012年,勒索软件即服务(RaaS)的引入,勒索软件商业模式得到了巨大的发展。这种策略首先被Reveton勒索软件使用,它假装成执法人员,威胁受害者支付赎金否则将面临严重的法律后果。RaaS 不仅使勒索软件更容易传播,而且通过降低技术门槛,也让低技术的黑客们更容易进入市场。

恐吓软件是当年的一种有利可图的策略。与传统的勒索软件不同,恐吓软件使用心理操纵来要求金钱以避免所谓的惩罚,并显示虚假的执法警告。尽管与勒索软件有类似的意图,但恐吓软件是网络犯罪生态系统中的一个独特现象,因为它依赖于基于恐惧的欺骗。

==

由于全球执法部门和复杂的网络安全防护措施的压力加大,勒索软件演变所采用的策略发生了显著变化。最近的事件表明了一种更积极、更灵活的策略来克服这些障碍。

到2023年底,著名的勒索软件组织已经改变了他们的策略以保持盈利并对受害者施加压力。这涉及到利用监管框架、利用公开披露和实施新的谈判技巧。例如,关注保险公司或利用第三方披露等策略显示出减少对直接勒索支付的依赖并最大化影响的趋势。

此外,在2023年的后几个月,明显强调多阶段勒索策略。在黑客攻击之后,像Royal和Akira这样的团体加强了对受害者的攻击,以获得对其更多的控制权。类似地,AlphV表现出将威胁扩散到主要目标之外,表明勒索软件生态系统朝着更具创意和扩展性的勒索形式的大趋势。

勒索软件技术的发展强调了企业保持警惕防范违规行为,以及在首次入侵后数年出现的复杂和持久威胁做好准备的重要性。

在未来,由AI驱动的自动化和侦察推动的超针对性、多层次勒索尝试将在勒索软件中变得更加普遍。威胁行为者将逐步利用操作技术系统和物联网中的新漏洞,特别是在供应链和关键基础设施中,这将对整个行业产生多米诺骨牌效应。

`