=Start=

缘由:

临近国庆假期,事情不多,工作之余就有点时间学习一下感兴趣但平时没时间研究和了解的内容。最近看的比较多的是macOS上和安全相关的内容,简单记录一下,方便以后参考。

正文:

参考解答:

macOS系统更安全?

(在我的认知范围内)对于macOS来说,它的常见/主要威胁在于被社会工程学攻击之后“主动安装的”恶意软件的行为方式带来的威胁,而不像Windows那样(不需要复杂社工/钓鱼的)远程RCE也“相对常见”,也不像Linux那样主要是服务器在用因此面临更多的弱口令爆破和系统/应用漏洞的威胁。

相信在多数用户的印象里,macOS系统几乎不会受到病毒的影响。一方面,由于Windows市场占有率大,吸引了绝大部分的黑客和病毒攻击,从而显得针对macOS系统的攻击较少;另一方面,得益于苹果商店对软件严格的审核机制,也极大地降低了病毒入侵macOS系统的可能性,有效保证了用户安全。

就我个人的使用经验和习惯来看,macOS作为个人电脑使用时确实比Windows系统要更“默认安全”一些,对于用户来说自主性更大——(一般情况下)如果用户了解一些系统安全特性,形成了更好的安全意识,软件和系统的使用也就会更安全,整体的使用体验和安全性也就更好。简单梳理一下大概以下几点:

- macOS 并非一个开放的系统,它的安全一定程度上来源于信息的不公开,而且用户群体相对较少,吸引的安全研究和攻击也相对较少(Windows系统并非不安全,而是盯着的人太多,研究的时间太长,用户群体又大,难免不出问题);

- 默认安全的设计 & 相对简单透明的隐私权限管理;

- 具体的体现就像是 App Store / Gatekeeper / SIP / FileVault / Keychain 等;

- 在保证安全性的同时也很大程度上保留/提升了用户体验。

macOS上恶意软件的主要传播途径

通过整理和分析近两年macOS系统上影响较为严重的恶意软件威胁事件发现,目前macOS系统上恶意软件传播途径主要有两种:

- 一是通过仿冒软件官方网站散播恶意代码的软件包;

- 二是利用第三方下载渠道进行定点投毒。

还有一种威胁传播途径,虽然它的传播范围不广,但是非常有针对性,它就是“定向钓鱼”攻击,在企业安全内部的红蓝对抗和每年的hvv活动中屡见不鲜。虽然套路简单,且企业内部的安全意识培训中每次都会提及,但因为人性的弱点,只要钓鱼话术设计得当,没有不中招的。

但如何仿冒软件官方网站和对第三方甚至官方下载渠道进行投毒这里不涉及,钓鱼的方式和话术也不涉及,感兴趣的可以去检索相关文章进行学习,这里只是简单记录一下macOS用户被“钓鱼”/“投毒”之后那些恶意软件的常见行为,方便后面分析和参考。

CrowdStrike整理的macOS恶意软件分类

- 勒索软件——谋利导向

- 后门软件——远程访问,持久化控制

- 木马软件——窃取数据

- 其它

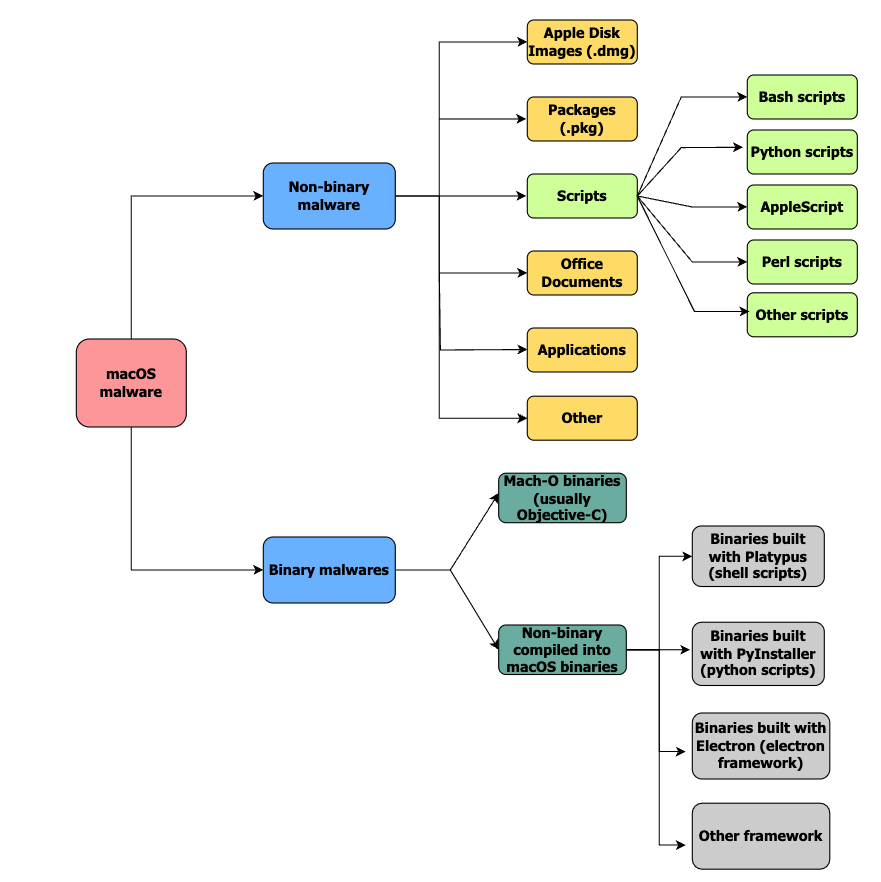

CrowdStrike整理的macOS恶意软件文件类型

恶意软件开发人员经常试图隐藏或掩盖文件类型,欺骗用户执行。当软件的执行/启动越简单、和工作生活中的操作习惯越接近、引发的系统弹窗提醒越少,用户执行的概率也就更大。

尽管大多数恶意软件都是编译过的二进制文件(为了使得分析更困难),但在分析macOS恶意软件时通常会遇到许多非二进制文件,对于攻击者而言,每一种都有自己的优点和缺点。例如:

- 苹果的磁盘镜像(dmg)由于在执行时会自动安装,因此在恶意软件中很常见。OSX.EvilQuest和OSX.Shlayer恶意软件通常使用这种文件类型。

- Packages(.pkg、.mpkg)是另外一种经常被恶意软件滥用的文件类型,因为它们允许恶意软件开发者自定义预安装和后安装脚本并通过安装程序自动运行。例如:OSX.EvilQuest在挂载.dmg文件后使用一个恶意包,它包含一个后安装脚本,可以将二进制文件OSX.EvilQuest复制到/Library/mixednkey/下,并命名为toolroomd。

- AppleScripts或AppleScript变体(如执行自动化重复任务的Run-only)经常被挖矿软件OSA.OSAMiner滥用。

macOS上窃取数据和持久化控制的一些方法记录

尽量无感(基本不需要用户交互)

- 借助Chrome恶意插件窃取cookie,以达到窃取数据的目的(当然这里除了浏览器cookie之外,只要特定敏感文件的访问未做控制的也可以直接读取外发)

- 往 LaunchAgents/LaunchDaemons 目录添加恶意plist以执行反弹shell等命令,以达到窃取数据以及持久化访问控制的目的

- 往 定时任务 中插入代码以定期回连保持通信和执行特定操作,以达到窃取数据以及持久化访问控制的目的

- 键盘记录器(这个待测试后确认是否无感)

- 检索并回传电脑上等特定目录文件

- 感染/注入电脑上的其它软件以达到特定目的(隐藏自身/窃取数据/持久化/……)

- 利用组合漏洞直接搞定系统/内核(类似于Pwn2Own大赛中的0click/1click的一键搞定系统权限那种)

需要用户输入电脑密码

- 安装自定义pkg,需要用户输入密码,不过一旦用户输入密码,在Scripts里指定的操作就具备了sudo操作的权限,之后的恶意操作方便了很多

- 使用类似HackBrowserData工具提取浏览器中的账号密码和cookie信息

==

记录着记录着发现实际记录的内容和最开始的想法不太一样,有点跑偏了……算了,先这样吧,有时间了再慢慢补充和晚上。

参考链接:

卡巴斯基:Mac OS 用户网络威胁调查报告

https://mp.weixin.qq.com/s/dXwbssXbra5CCbUxtfbJTw

年中盘点:详细分析2019年上半年爆发的macOS恶意软件

https://mp.weixin.qq.com/s/PsFo25Xz3q5R6N6RKQ28dg

macOS恶意软件概述

https://mp.weixin.qq.com/s/M4xB6A1oR8POGqzkgdzKEw

https://www.crowdstrike.com/blog/how-crowdstrike-analyzes-macos-malware-to-optimize-automated-detection-capabilities/

macOS常见病毒传播流程及代表性病毒分析

https://mp.weixin.qq.com/s/MchmlyRFmUfVU5a4YX6KIA

2018年影响MAC-OS的恶意软件(含APT)汇总报告

https://mp.weixin.qq.com/s/OtPnH_dLqFv8Tkmk_XnMWA

macOS恶意软件排查实践指南

https://mp.weixin.qq.com/s/kEuzY-0qxIrV4Ip4Z7upAA

https://www.sentinelone.com/blog/malware-hunting-macos-practical-guide/

特权提升攻防揭秘:macOS恶意软件如今还需要root提权吗?

https://mp.weixin.qq.com/s/LqOFwKvZ5vGMKguNnu2aag

https://www.sentinelone.com/blog/privilege-escalation-macos-malware-the-path-to-root-part-2/

Mac恶意软件窃取电报账户、Chrome密码、微信、联系人、印象笔记、Skype等敏感数据

https://mp.weixin.qq.com/s/wcT4PO76vakmQQ68nnzBHw

Formbook恶意软件框架在macOS的演变历程

https://mp.weixin.qq.com/s/Gs9LRJMF_8XtPPodiWM2Jg

APT Lazarus利用macOS恶意软件针对工程师进行攻击

https://mp.weixin.qq.com/s/11Xe_U_nkC-iGsxzkRLXIA

=END=

《 “macOS上的恶意软件” 》 有 12 条评论

macOS 系统的一些安全机制介绍

https://mp.weixin.qq.com/s/P-KGTJQGSirZ4aE79qA_RQ

2019 SDC 议题回顾 | 安全研究视角看macOS平台EDR安全能力建设

https://mp.weixin.qq.com/s/onNbGcPd6F8RIp0QRSbfUQ

如何让macOS的用户交互安全屏障瞬间变成“马奇诺防线”(一)

https://mp.weixin.qq.com/s/4KD71XgvD0ep4AOQFBeL_w

如何让macOS的用户交互安全屏障瞬间变成“马奇诺防线”(二)

https://www.4hou.com/posts/vZY8

MacOS很安全?这只是错觉

https://mp.weixin.qq.com/s/0uJ6KsMb1qIsFWcci_l24Q

macOS 系统的企业安全指南(上)

https://mp.weixin.qq.com/s/Rz1vqf1Ev7XWhCAQIla4CQ

macOS 系统的企业安全指南(下)

https://mp.weixin.qq.com/s/0acdJY3nqXCdwx1mcxi_nQ

2019看雪安全开发者峰会/安全研究视角看macOS平台EDR安全能力建议

https://data.hackinn.com/ppt/2019%E7%9C%8B%E9%9B%AA%E5%AE%89%E5%85%A8%E5%BC%80%E5%8F%91%E8%80%85%E5%B3%B0%E4%BC%9A/%E5%AE%89%E5%85%A8%E7%A0%94%E7%A9%B6%E8%A7%86%E8%A7%92%E7%9C%8BmacOS%E5%B9%B3%E5%8F%B0EDR%E5%AE%89%E5%85%A8%E8%83%BD%E5%8A%9B%E5%BB%BA%E8%AE%AE.pdf

https://en.wikipedia.org/wiki/MacOS

https://en.wikipedia.org/wiki/Architecture_of_macOS

`

# macOS系统安全限制

* Authd

* syspolicyd

* Gatekeeper

* App Translocation

* User-Approved kext

* App Notarization

* Rootless(SIP)

* Sandbox

* XProtect

* MRT(Malware Removal Tool)

* EndpointSecurity

# 攻击检测

* 勒索攻击(文件读写事件 + 进程执行事件)

* 挖矿攻击(网络读写事件 + 进程执行事件)

* 鱼叉攻击

* 信息窃取(敏感资源访问 + 网络提交数据)

* DDOS攻击

* 权限提升(进程执行事件 + 进程权限检查)

* 端口扫描

* 无文件攻击

* Rootkit攻击

# 安全防护

* 文件读写管理

* 文件执行管理

* 网络访问管理

* 进程管理

* 系统调用审计

* 终端隔离

* 资产报备

`

macOS Matrix

https://attack.mitre.org/matrices/enterprise/macos/

安全,全内置。

https://www.apple.com.cn/macos/security/

Apple 平台安全保护

https://support.apple.com/zh-cn/guide/security/welcome/web

`

硬件安全性和生物识别

系统安全性

加密和数据保护

App 安全性

服务安全性

网络安全性

开发者套件安全性

安全设备管理

`

常见恶意软件类型及危害

https://www.secpulse.com/archives/189576.html

`

前言:信息时代,无论是对家庭个人电脑还是对政府、银行、医疗机构等单位的办公用电脑,恶意软件都是一个需要引起高度重视的问题。

信息时代,无论是对家庭个人电脑还是对政府、银行、医疗机构等单位的办公用电脑,恶意软件都是一个需要引起高度重视的问题。设备如果感染了恶意软件,将会造成什么危害?这取决于设备感染了哪种恶意软件,因为每种恶意软件都有其不同的目的与行为特征。

下面我们就来介绍一下常见的恶意软件及这些软件都在用户的设备上做些什么做了。

# 1、病毒与蠕虫

病毒是能够在整个文件系统中复制自身的恶意软件的通称。病毒是一种非常常见的恶意软件,通常会影响被感染设备的性能。病毒需要由用户手动启动,或者通过被感染设备上正在运行的应用程序来启动。

虽然病毒需要用户交互才能开始运行,但蠕虫可能存在更大的问题,因为蠕虫能够无需用户交互就自动传播到其他计算机和网络。这会在一个单位内部网络中形成快速的传播,因为蠕虫可能通过单位内部网络的共享机制实现快速横向传播,感染多台服务器和关键设备。

## 蠕虫示例 – WannaCry

Wannacry在发布时产生了巨大影响,它能够通过搜索面向公众的中小型企业端口实现自动传播,从而对世界范围内的大量企业和政府都造成了巨大的威胁,并且导致了被感染单位的严重损失。

# 2、广告软件

恶意软件在很大程度上会试图逃避检测,因为它们不希望用户知道自己的设备已经被感染。但是,如果用户设备感染了广告软件,由于设备上将看到大量广告,用户通常会感受到该恶意软件的存在。

## 广告软件示例 – DeskAd

DeskAd是一个典型的广告软件,一旦用户设备感染该软件,它将逐步增加浏览器显示的广告量,并将用户的网络流量重定向到恶意网站。

# 3、间谍软件

间谍软件将整理被感染设备的隐私数据,如浏览器历史记录、GPS信息、密码、网购信息等。然后,将这些信息出售给第三方广告商,或利用这些信息实施网络诈骗。

## 间谍软件示例 – Pegasus

Pegasus间谍软件由以色列公司NSO开发,该软件以iPhone为攻击目标,通过该软件,能够获取用户手机的摄像头和麦克风使用权限。

# 4、勒索软件

近年来,勒索软件已经成为了一个重要的网络安全问题,这类恶意软件也为其设计生产人员带来了大量非法收入。

与大多数恶意软件一样,勒索软件通常通过邮件分发,并被伪装成doc、pdf等文件形式。不知内情的用户一旦打开该文件,就会被感染。

与大多数恶意软件通常试图逃避检测不同,勒索软件往往希望用户知道设备已经被感染。勒索软件将首先删除用户设备上的文件备份,然后将磁盘上的所有文件进行加密,使其无法访问。

由于文件备份都已经被删除,勒索软件将显示一条消息,告诉用户,所有文件都已加密,打开文件的唯一办法是向攻击者支付赎金。赎金一般需要以比特币形式支付,勒索软件一般还会指导用户如何访问暗网并进一步支付赎金等。

## 勒索软件示例 – BlackMatter、Netwalker、Cerber

Blackmatter由REvil和Darkside两个黑客组织联手生产。这两个组织是2020、2021两年最多产的勒索软件组织,它们也是2020年外汇巨头Travelex被勒索事件、2021年美国管道公司Colonial Pipeline被勒索事件,以及2021年美国肉类加工巨头JBS被勒索事件的始作俑者。

etwalker勒索软件于2019年由黑客组织“马戏团蜘蛛”创建。表面上看,Netwalker与大多数其他勒索软件一样,通过钓鱼邮件进入用户设备,进而泄露并加密敏感数据,以达到勒索用户并获得赎金的目的。不幸的是,Netwalker不仅仅是将用户的数据作为勒索手段。为了表明他们的强硬态度,黑客还会在网上泄露被盗数据的样本,并声称,如果不能及时满足其要求,他们将在暗网上发布用户的其余数据。这一手段对于很多敏感数据被泄露的用户而言,具有致命的杀伤力。

下面图片显示了一台感染了勒索软件Cerber的电脑的界面,以及黑客发给用户的赎金警告:

# 5、键盘记录器

键盘记录器的键盘记录功能对黑客而言非常有价值,因为,如果用户在被感染设备上输入了密码或者用于网购的金融账户信息,恶意软件就将捕获这些信息并将其传输给攻击者,以便他们非法利用这些信息。

## 键盘记录器示例 – Remcos

我们利用Process Hacker工具安全地诱发了一个叫作Remcos的键盘记录器。在下图中,我们可以看到,在ProcessHacker工具的记录中能够发现Remcos正在记录用户键盘活动的证据。

在记录中可以看到,恶意软件启动了键盘记录器“ne Keylogger Started! }”,键盘记录器记录的按键信息在磁盘上的存储位置在“Users\Admin\AppData\Roaming\remocs\logs.dat”。用记事本等文本编辑器打开该按键记录日志:

# 6、木马和远程访问木马

木马软件的名字来自于历史悠久的特洛伊木马。木马软件通常会被伪装成正常软件,如游戏等可能吸引用户的软件,甚至可能会被伪装成杀毒软件,但是,恶意软件会在后台运行。这一特点也增加了设备感染木马的可能性。

木马通常还会使攻击者能够远程访问被感染设备,从而导致被攻击设备中的各类文件或数据被泄露,此类木马也被称为远程访问木马(RAT)。

## 木马和远程访问木马示例 – Emotet

Emotet这个著名的远程访问木马已经存在了多年,一直是世界各地各类机构和组织都面临的问题。近年来,Emotet木马活动激增,这说明,其背后的黑客团体并没有消失。

# 7、Rootkit

前面几类恶意软件的恶意操作针对的都是设备的操作系统,Rootkit则将其恶意操作瞄准了操作系统的基础内核,即操作系统和设备硬件的中间层。通过瞄准内核,Rootkit很难被防病毒系统检测到,因为防病毒解决方案基本都在操作系统层而非内核层上运行。

## Rootkit示例 – Necurs

Necurs是一个2012年就出现的Rookit,通常被用于大规模分发恶意垃圾邮件。

# 8、机器人/僵尸网络

被称为机器人的被感染设备被用于自动执行命令和任务。一旦感染了这种类型的恶意软件,那么被称为机器人的设备将自动调用被称为C2的坏人的基础设施。这是命令和控制的缩写,因为攻击者现在可以控制此设备,并能够发出将在设备上执行的命令。

部署此类恶意软件的攻击者将试图将其部署到成千上万台被称为僵尸网络的设备上。然后,攻击者会从每台设备生成流量,并用他们控制的僵尸网络制造针对性的DDoS攻击。

## 僵尸网络示例 – Mirai

Mirai恶意软件是一个著名的僵尸网络,用于感染物联网设备。当冰箱和咖啡机等家用物品在几乎没有身份验证的情况下获得wifi功能时,同时也带来了网络安全问题。最初,在这些产品的设计生产中,并未考虑网络安全问题,因此,任何人都可以对这些设备进行身份验证并连接到这些设备。Mirai背后的攻击者就利用了这种安全漏洞,这些设备被Mirai感染,并被用于后续实施DDoS攻击等恶意活动。

# 9、无文件恶意软件

无文件恶意软件通常使用PowerShell对用户的操作系统实施攻击,不会留下任何痕迹。这种类型的攻击也被称为零足迹攻击。此类攻击特别难检测,因为它不依赖于将外部恶意(和可检测的)二进制文件渗透到您的系统中。

## 无文件恶意软件示例 – PowerSploit

基于PowerShell的攻击工具随时可用,并常被攻击者利用。PowerSploit是PowerShell模块的集合,每个模块都包含一组独特的脚本,可以在攻击的多个阶段用于执行侦察、特权升级和横向移动等攻击操作。

恶意软件最常见的威胁载体是通过电子邮件,一种常见的手段是利用恶意的邮件,这些恶意邮件通常会包含在后台运行脚本的宏,将恶意软件下载到用户的办公设备上。如果收到恶意的电子邮件后,我们可以通过对发送邮件的IP地址进行追溯,另一方面还可以建立高风险IP地址隔离机制,从源头遏制恶意软件,更好的保护我们的办公环境和网络安全。

`

Gatekeeper’s Achilles heel: Unearthing a macOS vulnerability

https://www.microsoft.com/en-us/security/blog/2022/12/19/gatekeepers-achilles-heel-unearthing-a-macos-vulnerability/

`

On July 27, 2022, Microsoft discovered a vulnerability in macOS that can allow attackers to bypass application execution restrictions imposed by Apple’s Gatekeeper security mechanism, designed to ensure only trusted apps run on Mac devices. We developed a proof-of-concept exploit to demonstrate the vulnerability, which we call “Achilles”. Gatekeeper bypasses such as this could be leveraged as a vector for initial access by malware and other threats and could help increase the success rate of malicious campaigns and attacks on macOS.

After carefully reviewing the implications, we shared the vulnerability with Apple in July 2022 through Coordinated Vulnerability Disclosure (CVD) via Microsoft Security Vulnerability Research (MSVR). Fixes for the vulnerability, now identified as CVE-2022-42821, were quickly released by Apple to all their OS versions. We note that Apple’s Lockdown Mode, introduced in macOS Ventura as an optional protection feature for high-risk users that might be personally targeted by a sophisticated cyberattack, is aimed to stop zero-click remote code execution exploits, and therefore does not defend against Achilles. End-users should apply the fix regardless of their Lockdown Mode status. We thank Apple for the collaboration in addressing this issue.

In this blog post, we share information about Gatekeeper and the vulnerability able to bypass it. We also share this research to emphasize the importance of collaboration among researchers and the security community to improve defenses for the larger ecosystem.

# Unlocking the Gatekeeper security mechanism

# Historical overview of Gatekeeper bypasses

# Metadata persistence over AppleDouble

# Using ACLs for exploitation

# Improving security for all through research and threat intelligence sharing

==

2022年7月27日,微软在macOS中发现了一个漏洞,可以让攻击者绕过苹果Gatekeeper安全机制施加的应用程序执行限制,该机制旨在确保只有可信的应用程序运行在Mac设备上。我们开发了一个概念验证漏洞来证明这个漏洞,我们称之为“Achilles”。像这样的看门人绕过可以作为恶意软件和其他威胁的初始访问载体,并有助于提高恶意活动和攻击macOS的成功率。

在仔细审查了影响后,我们于2022年7月通过微软安全漏洞研究(MSVR)的协同漏洞披露(CVD)与苹果共享了该漏洞。该漏洞现在被识别为CVE-2022-42821,苹果公司很快就向所有操作系统版本发布了修复程序。我们注意到,苹果在macOS Ventura中引入的锁定模式是针对可能成为复杂网络攻击目标的高风险用户的可选保护功能,旨在阻止零点击远程代码执行漏洞,因此无法防御Achilles。无论终端用户的锁定模式状态如何,都应应用修复程序。我们感谢苹果公司在解决这一问题上的合作。

在这篇博客文章中,我们分享了关于Gatekeeper和能够绕过它的漏洞的信息。我们分享这项研究也是为了强调研究人员和安全社区之间合作的重要性,以改善更大的生态系统的防御。

# 解锁Gatekeeper安全机制

# 历史上的Gatekeeper绕过

# 元数据持久化到 AppleDouble

# 使用acl进行利用

# 通过研究和威胁情报共享提高所有人的安全

`

`

在 sec-wiki 上看到一个 360 出的 2022年全球高级持续性威胁(APT)研究报告,报告除了附录之外还有4个部分,我对篇幅很长的第2部分不太感兴趣,对第3部分中的【TOP20 ATT&CK技战术】比较感兴趣,可以顺便从此扩展一部分知识点再整理总结一下。

360高级威胁研究院综合分析全球安全厂商2022年公开披露的APT报告,针对业界披露的对于APT组织符合ATT&CK知识标准的攻击技术进行了分析统计,给出了APT组织在2022年攻击活动过程中使用最为集中的TOP20 ATT&CK技战术。

ATT&CK技术编号 技战术名称(英文) 技战术名称(中文)

T1059 Command and Scripting Interpreter 滥用命令和脚本解释器

T1071 Application Layer Protocol 应用层协议

T1566 Phishing 网络钓鱼

T1036 Masquerading 伪装白文件

T1204 User Execution 依靠用户自行执行

T1082 System Information Discovery 检测操作系统和硬件的信息

T1140 Deobfuscate/Decode Files or Information 解码加密/混淆的文件信息

T1547 Boot or Logon Autostart Execution 启动或登录时自动执行

T1027 Obfuscated Files or Information 混淆文件或信息

T1083 File and Directory Discovery 收集文件和目录信息

T1573 Encrypted Channel 使用已知加密算法

T1041 Exfiltration Over C2 Channel 通过C2渗透通道

T1070 Indicator Removal 删除主机上的痕迹

T1560 Archive Collected Data 打包收集的数据

T1053 Scheduled Task/Job 计划任务/工作

T1105 Ingress Tool Transfer 从外部系统转移文件

T1021 Remote Services 登录远程服务

T1003 OS Credential Dumping 获取系统转储凭据

T1057 Process Discovery 收集正在运行的进程的信息

T1055 Process Injection 代码注入

2.利用0day漏洞的攻击活动增长势头放缓,但仍处高位

…

01. APT攻击呈现利用0day漏洞修复不全或者0day漏洞变种发起攻击的趋势

在APT组织攻击活动中掌握0day漏洞意味着获得了目标系统的控制权限。但0day漏洞复用性低、易泄露,目前主要靠漏洞挖掘人才进行挖掘。近期网络武器0day漏洞价格大幅攀升,某漏洞收录平台对高风险漏洞甚至开出了数百万美金的高额赏金,0day漏洞成为APT组织越来越稀缺的战略资源。在2022年APT组织在攻击活动中,展现出利用漏洞修复不全或者0day漏洞变种来展开攻击的趋势。

通过对2022年披露的APT组织攻击活动利用的36个0day漏洞进行分析,发现至少有14个是之前修复不全或已修复漏洞的变体。由于0day漏洞的稀缺性,APT组织更加注重通过漏洞的补丁绕过等方式,充分发挥0day漏洞的价值。在野0day被修复后,攻击者利用原始0day漏洞的变体,再次发起攻击。2022年APT组织利用0day漏洞发起的攻击活动,有较大比例可通过更全面的打补丁和回归测试得以有效阻止。

面对持续披露的APT利用0day漏洞攻击,重点单位可通过持续跟踪APT组织攻击趋势,及时和全面的打补丁和回归测试,对此类攻击活动实现拦截和防御。同时,维护国家网络安全需要不断完善国家级漏洞收集和获取机制,掌握网络空间对抗的主动权。

02. APT和网络犯罪组织持续利用log4j2漏洞展开网络攻击活动

2021年12月Apache Log4j2核弹级漏洞事件曝光后,360高级威胁研究院预测APT组织利用Log4j2漏洞的攻击活动会进一步活跃。在2022年,使用Log4j2漏洞展开的网络攻击活动陆续被披露。

`

https://attack.mitre.org/techniques/T1059/

https://attack.mitre.org/techniques/T1071/

https://attack.mitre.org/techniques/T1566/

https://attack.mitre.org/techniques/T1204/

https://attack.mitre.org/techniques/T1070/

https://attack.mitre.org/techniques/T1547/

https://cdn.isc.360.com/iscvideo-bucket/360_APT_Annual_Research_Report_2022.pdf

macOS: List apps authorized for full disk access

https://apple.stackexchange.com/questions/362865/macos-list-apps-authorized-for-full-disk-access

Sophos Central Mac Endpoint: Confirm Privacy Settings on macOS

https://support.sophos.com/support/s/article/KB-000039222?language=en_US

accessing TCC.db without privileges

https://applehelpwriter.com/2018/07/06/accessing-tcc-db-without-privileges/

Watching Mojave’s privacy protection at work

https://eclecticlight.co/2018/10/10/watching-mojaves-privacy-protection-at-work/

https://eclecticlight.co/tag/tcc/

MACOS系统中最容易被窃取的7种数据 (2023年03月27日)

https://www.aqniu.com/hometop/94727.html

`

一直以来,macOS系统的最大特点之一就是较少受到恶意软件的困扰。研究数据显示:在过去5年中,严重困扰Windows终端用户的勒索软件攻击并未在Mac设备上大量重现,锁定Mac设备或数据并向其所有者勒索赎金的攻击模式目前还难以实现。

然而,窃取有价值的数据并以恶意的方式将其货币化,这种攻击策略在各个操作系统上都很常见。在macOS系统上,非法攻击者也同样在窃取会话cookie、Keychain(密钥串)、SSH密钥等信息,并通过广告软件或间谍软件等恶意进程违规收集数据。这些数据可以在各种地下论坛和暗网市场中销售,或者直接应用于各种网络攻击活动。

本文梳理总结了macOS系统中最容易被窃取的7种数据资产类型,以帮助安全运营人员更好地保护企业,并识别潜在的风险迹象。

01 会话cookie数据 (~/Library/Cookies/*.binarycookies)

02 用户的密码管理文件 (/Library/Keychains/ & ~/Library/Keychains/)

03 用户登录密码信息

04 浏览器中的密码及相关数据 (security find-generic-password -ga ‘Chrome’ 2>&1 >/dev/null)

05 SSH密钥信息 (~/.ssh)

06 macOS系统环境信息

07 粘贴板中的内容信息 (pbcopy / pbpaste)

# 防护建议

随着Mac电脑设备在企业生产和开发团队中越来越受欢迎,存储在Mac电脑上的数据对攻击者来说正变得越来越重要。企业要缓解各种类型的数据窃取攻击,首先需要部署一个完善的端点安全解决方案,它既可以快速识别并阻止恶意软件,也可以让安全团队看到设备上正在发生的事情。

此外,安全运营人员还应该定期监控试图访问密钥链、SSH和上面讨论的其他文件路径的进程。

最后,尽管macOS系统的TCC机制还有很多不完善的地方,但保持macOS系统的及时更新仍然至关重要,因为苹果公司会定期升级TCC框架,并修补研究人员报告的其他安全漏洞,降低MAC设备的使用风险。

`

Session Cookies, Keychains, SSH Keys and More | 7 Kinds of Data Malware Steals from macOS Users (March 22, 2023)

https://www.sentinelone.com/blog/session-cookies-keychains-ssh-keys-and-more-7-kinds-of-data-malware-steals-from-macos-users/

`

1. Session Cookies

2. Login Keychain

3. User Login Password

4. Browser Passwords & Data

5. SSH Keys

6. Serial Number, Hardware, & Other Environmental Info

7. Pasteboard Contents

Mitigations and Opportunities for Detection

Conclusion

Indicators of Compromise

`

New macOS vulnerability, Migraine, could bypass System Integrity Protection

https://www.microsoft.com/en-us/security/blog/2023/05/30/new-macos-vulnerability-migraine-could-bypass-system-integrity-protection/

带你理解iOS/Mac沙箱机制

https://juejin.cn/post/7007407763408191525

`

iOS/Mac总是给人一种“安全”的印象,那它都有哪些安全技术?其中核心的“沙箱”技术又是如何实现的呢?对于Mac平台未沙盒化的应用,如何自定义启用进程沙盒化控制来降低安全风险?本文带你深入探究走入“沙箱”的世界~

iOS/Mac提供了”纵深的防御“的安全模型,就像城堡安全防御结构一样,如下图所示:

从外到内依次提供了:Develop ID签名及网闸、沙箱、POSIX安全模型及Keychain钥匙串存储加密。除此之外,还包括了比如网络传输安全、APP传输安全、防火墙、磁盘加密、文件保险箱等。

其中被大家所熟悉的更多的是签名+沙箱,iOS及Mac上架App Store的都需要进行签名及开启沙盒化,但对于Mac平台可以使用DevelopID签发而不需要上架App Store,这些应用大部分都未经沙盒化处理,因此存在一定的安全风险。那如何有效的控制”未沙盒化“的进程安全风险呢?我们就从沙箱原理道来~

`

30行代码即可保存剪贴板历史

https://lynan.cn/clipboard-history/

`

在日常工作或生活中,复制粘贴的使用率很高。有时你突然需要之前复制的内容,如果有历史记录可以阅读和搜索,那将非常方便。

一个简单的 shell 脚本就可以做到这一点!

当脚本在后台运行时,它每 2 秒读取一次剪贴板,比较本地保存的记录内容,如果尚未保存,则将当前剪贴板内容附加到文件末尾。

文件以日期命名(可以在以下脚本中轻松修改,请参阅 OUTPUT_FILE),以便于存储和归档。

# clipboard.sh

#!/bin/bash

DATE=$(date +%Y-%m-$%d)

OUTPUT_FILE=~/Documents/$DATE.txt

if [ ! -f “$OUTPUT_FILE” ]; then

touch “$OUTPUT_FILE”

fi

while true; do

CURRENT_DATE=$(date +%Y-%m-$%d)

if [ “$DATE” != “$CURRENT_DATE” ]; then

DATE=$CURRENT_DATE

OUTPUT_FILE=~/Documents/$DATE.txt

fi

if [ ! -f “$OUTPUT_FILE” ]; then

touch “$OUTPUT_FILE”

fi

CLIPBOARD_CONTENT=$(pbpaste)

if ! grep -Fxq “$CLIPBOARD_CONTENT” “$OUTPUT_FILE”; then

echo -e “$CLIPBOARD_CONTENT\n” >>”$OUTPUT_FILE”

fi

sleep 2

done

`

Copi – macOS 系统剪贴板的安全替代品

https://github.com/s1ntoneli/Copi/blob/main/README.zh-CN.md

`

Copi 是一款开源、轻量且安全的 macOS 系统剪贴板替代工具。它拥有与系统剪贴板相同的复制粘贴能力,但其内容不会被任何第三方应用程序访问,有效保护您的隐私数据。

为何需要 Copi?

1. 防御剪贴板替换攻击

2. 防止剪贴板内容泄漏

谁要用?

如果你:

1. 是数字货币拥有者

2. 经常复制敏感信息

3. 不信任系统剪贴板

为何相信你?

开源。

如何确保数据安全?

使用系统的自定义“服务”功能来获取和粘贴文字,而不再通过系统剪贴板。因此使用传统方法对“系统剪贴板”进行的各类攻击行为会全部失效。

`