=Start=

缘由:

在这里简单整理记录一下Verizon用来支撑DBIR报告的VERIS框架,方便后面有需要的时候参考。

You Get What You Measure (So Be Careful What You Measure).

衡量是指向目标的,当我们选择衡量某个事物的那一刻,我们实际上就是选择去追求它。

—— Youngme Moon, Harvard Business School可量化、可衡量、可追溯、可控制,这才是科学的运营结构。

准确、全面的记录是后面衡量、改进的基础,苦练基本功。

正文:

参考解答:

VERIS是什么?

VERIS(the Vocabulary for Event Recording and Incident Sharing, 事件记录和事件共享词汇表)是一套标准,旨在提供一种通用语言,以结构化和可重复的方式描述安全事件。VERIS 是对安全行业最关键、最持久的挑战之一——缺乏高质量信息——的回应。VERIS 针对这一问题,帮助组织收集有用的事件相关信息,并以匿名和负责任的方式与他人共享这些信息。总体目标是奠定一个基础,使我们能够建设性地合作学习经验,更好地衡量和管理风险。

目标在于用结构化和可重复的方式收集和共享安全事件,以便更好的衡量和管理风险。

VERIS 是一种工具,帮助组织以一致的方式收集事件数据,为决策提供支持。

VERIS框架是DBIR报告进行数据分析的基石,目前,基于该框架,报告共分析了 953894 起安全违规事件,确认 254968 起数据泄露事件。

VERIS中安全事件的核心信息包含什么?

VERIS框架将描述事件的核心分为四类(简称4A):Actor(威胁行为体)、Action(威胁行为)、Asset(资产)和Attribute(属性)。

——即:谁(Actor),采取什么行动(Action),影响了什么资产(Asset)以及资产受到怎么的影响(Attribute)。

Actors: Whose actions affected the asset?

行为者:谁的行为影响了资产?

Actions: What actions affected the asset?

行动:哪些行为对资产产生了影响?

Assets: Which assets were affected?

资产:哪些资产受到影响?

Attributes: How the asset was affected?

属性:资产受到了什么影响?

Actor(威胁行为体)

分为:

- external – 外部威胁

- internal – 内部威胁

- partner – 合作伙伴

Action(威胁行为)

威胁行为,包括:

- 黑客攻击(hacking)

- 恶意软件(malware)

- 社会工程学攻击(social)

- 误操作(error)

- 滥用(misuse)

- 物理威胁(physical)

- 自然灾害(environmental)

Asset(资产)

资产分为:

- Server(服务器)

- Person(人员)

- User(用户设备如:PC、手机等)

- Network(广泛覆盖网络、路由、网络安全设备等)

- Media(媒介)

Attribute(属性)

安全有三大属性,分别是:

- 机密性(Confidentiality)

- 完整性(Integrity)

- 可用性(Availability)

通过描述资产的哪些属性可能受到影响,这是一种经过验证的理解事件潜在影响的方法。因此,安全人员在评估安全事件时,应首要考虑“资产或数据的副本是否泄露”(机密性),“已知和可信的状态是否改变”(完整性),“组织能否继续访问”(可用性)。

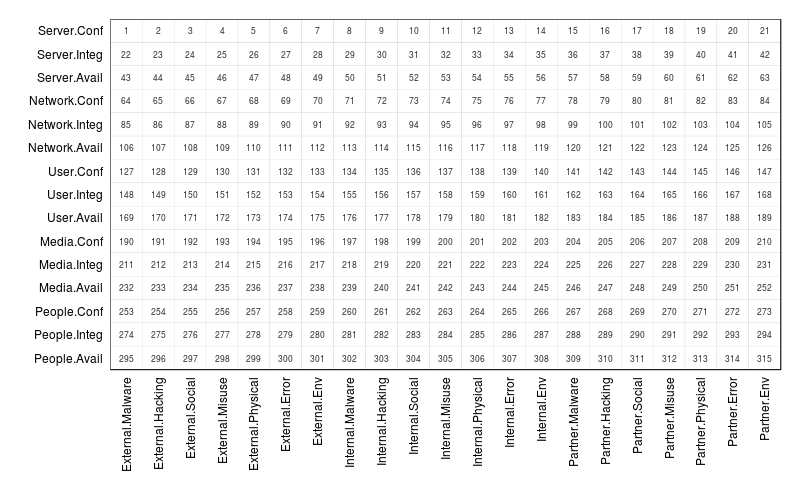

A4 网格是组织和可视化 VERIS 威胁模型中行为者、行动、资产和属性主要类别的一种方式。有关”4A”的更多解释,请参阅本维基的 “事件描述”部分。如果我们计算每个 A 的高级类别(3 个行为者、7 个行动、5 个资产和 3 个属性)的所有组合,就会出现 315 种可能性。这 315 种 A-A-A-A 组合构成了 A4 的交叉点。

简单来说,VERIS 就是提供了一个事件描述框架,它提供了一些必要的和可选的字段名称,当你把基本的字段内容都补全之后事件也就基本描述清楚了。如果你在内部都用这种结构化的方式进行事件记录,即便字段名称不完全一致、工具也不同(本地Excel文件、在线Excel文件、内部SIEM平台、……),但想要达到的效果是一样的——以一致(结构化和可重复)的方式收集事件数据,为决策提供支持。

| Variable | value |

|---|---|

| timeline.incident.year | 2014 |

| timeline.incident.month | 03 |

| schema_version | 1.3 |

| incident_id | 2014-Doberman |

| security_incident | Confirmed |

| discovery_method | Ext – law enforcement |

| discovery_notes | Found out from local police |

| timeline.discovery.unit | Months |

| timeline.discovery.amount | 3 |

| summary | Employee misuse for identity theft purposes |

| actor.internal | True |

| actor.internal.motive | Financial |

| actor.internal.variety | Finance |

| action.misuse | True |

| action.misuse.variety | Privilege abuse |

| action.misuse.vector | LAN access |

| attribute.confidentiality | True |

| asset.server | True |

| plus.lead_investigator | Gordon |

| plus.case_status | Complete |

| impact.loss.1.variety | Response and recovery |

| impact.loss.1.amount | 14121 |

| impact.loss.2.variety | Legal and regulatory |

| impact.loss.2.amount | 8000 |

你可以根据实际情况和需要不断的添加变量字段,从而获得非常复杂和全面的安全事件描述模型,其复杂程度取决于组织的需求和意愿。

日期

月份

人员

所属部门

安全处理时间(细化到小时/分钟)

平台告警时间(细化到分钟)

事件详细描述

泄漏数据类型

泄漏数据子类型

数据级别

数据来源

违规原因

发现途径

是否自检

事件定级

处罚措施

跟进人员

事件分类

员工性质

是否待离职

是否沟通约谈

相关文档链接参考链接:

VERIS入门指南

https://verisframework.org/howto.html

事件描述

https://verisframework.org/incident-desc.html

VERIS的A4表格

https://verisframework.org/a4grid.html

发现和响应

https://verisframework.org/discovery.html

影响评估

https://verisframework.org/impact.html

最猖獗的威胁、最严重的行业······深入《2023数据泄露调查报告》

https://mp.weixin.qq.com/s/v_m2w7sS6pda5b0j82arWQ

=END=

《 “VERIS框架学习了解” 》 有 2 条评论

What Is an Insider Threat? Understand the Problem and Discover 4 Defensive Strategies

https://www.exabeam.com/explainers/insider-threat/insider-threats/

`

What is an insider threat?

什么是内部威胁?

An insider threat is a malicious activity against an organization that comes from users with legitimate access to an organization’s network, applications or databases. These users can be current employees, former employees, or third parties like partners, contractors, or temporary workers with access to the organization’s physical or digital assets. They can even come in the form of compromised service accounts. While the term is most commonly used to describe illicit or malicious activity, it can also refer to users who unintentionally cause harm to the business.

**内部威胁是一种针对组织的恶意活动**,它来自拥有组织网络、应用程序或数据库**合法访问权限**的用户。这些用户可以是在职员工、前员工,也可以是合作伙伴、承包商或临时工等第三方,他们都可以访问组织的物理或数字资产。他们甚至可以是被入侵的服务账户。虽然该术语最常用于描述非法或恶意活动,但也可以指无意中对企业造成危害的用户。

内部人员为什么会变坏?恶意内部人员的动机各不相同——最常见的是出于经济动机的入侵和数据外泄。然而,间谍活动、对员工的报复或怨恨,或者只是不注意安全卫生、未锁定或被盗的访问权限,也可能导致事件的发生。内部威胁在某些行业(如医疗保健、金融部门和政府机构)更为常见,但也可能危及任何公司的信息安全。

==

Types of insider threats 内部威胁的类型

1. Malicious Insider 恶意的内部人员

An employee or contractor who knowingly looks to steal information or disrupt operations. This may be an opportunist looking for ways to steal information that they can sell or which can help them in their career, or a disgruntled employee looking for ways to hurt an organization, punish or embarrass their employer. An example of a malicious insider are the various Apple engineers who were charged with data theft for stealing driverless car secrets for a China-based company.

蓄意窃取信息或破坏运营的员工或承包商。这可能是机会主义者在寻找窃取信息的方法,以便出售(盗取的信息)或(利用盗取的信息来)帮助自己的职业生涯;也可能是心怀不满的员工在寻找伤害组织、惩罚或让雇主难堪的方法。恶意内部人员的一个例子是苹果公司的多名工程师,他们因窃取无人驾驶的机密信息给一家中国公司而被指控犯有数据盗窃罪。

2. Negligent Insider 疏忽大意的内部人员

An employee who does not follow proper IT procedures. For example, someone who leaves their computer without logging out, or an administrator who did not change a default password or failed to apply a security patch. An example of a negligent insider is the data analyst who, without authorization, took home a hard drive with personal data from 26.5 million U.S. military veterans, that was stolen in a home burglary.

不正确遵守IT程序的员工。例如,离开电脑时没有锁屏/注销登录,或者管理员没有更改默认密码或未能应用安全补丁。一个玩忽职守的内部人员的例子是,一名数据分析师在未经授权的情况下,将一个储存着2650万美国退伍军人个人数据的硬盘带回家,而这个硬盘是在一次入室盗窃中被盗的。

3. Compromised Insider 失陷的内部人员

A common example is an employee whose computer has been infected with malware. This typically happens via phishing scams or by clicking on links that cause malware downloads. Compromised insider machines can be used as a “home base” for cybercriminals, from which they can scan file shares, escalate privileges, infect other systems, and more. As is the case of the recent Twitter breach where attackers used a phone spear phishing attack to gain access to employee credentials and their internal network. The attackers managed to gain information about Twitter’s processes and target employees with access to account support tools to hack high-profile accounts and spread a cryptocurrency scam that earned $120,000.

一个常见的例子是员工的电脑感染了恶意软件。这种情况通常是通过网络钓鱼诈骗或点击链接下载恶意软件而发生的。被入侵的内部计算机可作为网络犯罪分子的”大本营”,他们可以从这里扫描文件共享、提升权限、感染其他系统等。就像最近的 Twitter 入侵事件一样,攻击者利用电话鱼叉式网络钓鱼攻击获取了员工凭证和内部网络。攻击者设法获取了 Twitter 的流程信息,并以能够访问账户支持工具的员工为目标,入侵了知名账户,并散布了一个赚取 12 万美元的加密货币骗局。

==

内部威胁的例子

* Yahoo 雅虎

* Microsoft 微软

* Proofpoint 一家网络安全公司

* Twitter

==

应对内部威胁的四种方法:

组织可以做很多事情来对抗内部威胁。以下是需要关注的四个主要领域。

1. 培训员工

**定期进行防钓鱼培训**。最有效的技术是组织向其用户发送网络钓鱼电子邮件,并重点培训那些不认为电子邮件是网络钓鱼企图的用户。这将有助于减少可能成为失陷的内部人员的数量。

**鼓励内部员工对发现的危险行为进行举报**。组织还应该培训员工在同事中发现危险行为,并向人力资源或数据安全部门报告。一个关于不满员工的匿名举报可能会阻止恶意的内部威胁。

2. 协调数据安全和人力资源

数据安全团队因裁员而措手不及的故事比比皆是。首席信息安全官和人力资源主管之间的协调可以帮助做好数据安全准备。简单地将受影响的员工列入观察名单并监控他们的行为可以挫败许多威胁。同样,人力资源部门可能会就某些没有获得晋升或加薪的员工向数据安全部门提出建议。优化数据丢失预防(DLP)工具/策略,从人力资源方面积极思考和输入,也可以对自我伤害和不满的早期发出预警信号。

3. 建立内部威胁搜寻团队

许多公司都有专门的威胁搜寻团队。威胁搜寻不是在事件被发现后才做出反应,而是采取主动的方法。数据安全团队的专职人员会寻找上面列出的迹象,以便在盗窃或中断发生之前加以防范。

4. UEBA

用户行为分析(UBA),也称为用户和实体行为分析(UEBA),是对用户和机器行为的跟踪、收集和分析,以检测组织内的威胁。使用各种分析技术,UEBA从正常行为中描绘异常。这通常是通过在一段时间内收集数据来了解正常的用户行为,然后标记不符合该模式的行为来完成的。UEBA通常可以发现不寻常的在线行为——凭证滥用、不寻常的访问模式、大量数据上传——这些都是内部威胁的迹象。更重要的是,UEBA通常可以在犯罪分子进入关键系统之前很久就发现这些不寻常的内部行为。

内部账号是怎样失陷的?

有几种方法可以让员工成为失陷的内部人员:

* 网络钓鱼;

* 恶意软件感染;

* 凭证盗取;

* 传递哈希:一种更高级的凭证盗窃形式。

`

内部威胁指标:识别内部威胁的11种方法

https://www.tessian.com/blog/insider-threat-indicators-how-to-recognize-an-insider-threat/

`

检测和预防内部威胁并非易事。为什么?因为与外部坏人不同,内部人员(无论是心怀不满的员工、心不在焉的自由职业者,还是无赖的业务合作伙伴)可以合法访问系统和数据。这意味着他们处于理想的数据外渗位置。

那么,如何识别呢?

首先,您必须知道什么是内部威胁,并了解这些数据外泄企图背后的不同方法和动机。

我们在本文中对此进行了详细介绍:什么是内部威胁?内部威胁的定义、示例和解决方案。

# 什么是内部威胁?

内部威胁是指那些拥有合法访问组织网络和系统权限的人员–无论是员工、前员工、承包商、业务合作伙伴还是供应商–为了个人利益而故意外泄数据或意外泄露敏感信息。

内部威胁可能是恶意的,也可能是疏忽造成的。

恶意内部人员蓄意窃取数据,通常出于以下三个原因之一:经济利益、竞争优势或对工作不满。

疏忽的内部人员就是犯了错误的普通员工。例如,他们可能向错误的人发送电子邮件、错误配置系统、上当受骗或丢失工作设备。

涉及内部威胁的事件多久发生一次?比你想象的更频繁。事实上,在过去两年中,此类事件增加了 47%。我们将在本博客中讨论最近的七个案例:内部威胁:类型和真实案例。

虽然每起事件都不尽相同,但内部威胁还是有一些蛛丝马迹的。

# 内部威胁指标:恶意内部人员

恶意 Insider 可能在实际外泄任何数据之前就已经采取了可疑行动。例如

1. Declining performance or other signs of dissatisfaction

1.业绩下降或其他不满迹象

2. Unusual working hours

2.不寻常的工作时间

3. Large data transfers or downloads

3.大量数据传输或下载

4. Multiple failed logins (or other abnormal login activity)

4.多次登录失败(或其他异常登录活动)

5. Upgraded privileges or sharing access

5.升级权限或共享访问权限

6. Unexpected changes in financial circumstances

6.财务状况的意外变化

7. Consistent (and unusual) overseas travel

7.持续的(不寻常的)海外旅行

# 内部威胁指标:疏忽的内部人员

8. Failure to comply with basic security policies

8.未遵守基本安全政策

9. Low engagement in security awareness training

9.安全意识培训参与度低

10. History of falling for phishing attacks

10.遭受网络钓鱼攻击的历史

11. General carelessness or haste

11.一般粗心或匆忙

`