在使用Chrome浏览器的过程中,我常常会让浏览器记住自己在某些网站上的账号密码,那么我们如何查看已保存的密码呢?

打开浏览器,找到“设置”,向下拉,找到“高级设置”

显示高级设置之后,继续向下拉,找到“管理已保存的密码”(也可以通过Ctrl-F查找“密码”关键字来快速定位)点击之后,系统将会列出所有已经保存的所有密码,账号名称使用明文保存,密码是以隐藏的。

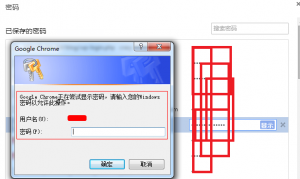

如果你要查看一个密码,那么可以选择那条记录,之后密码栏就有一个显示按钮,点击之后会弹出提示如下(要求输入电脑开机密码,成功输入密码后,即可看到相应密码):

正确输入密码之后则可查看对应明文了。

还有一个直接到对应页面的方法就是,在URL栏中输入:

====

还有一个方法就是之前学习到的:如何简单地找回保存在浏览器里的密码

- 右键审核元素,如果看到密码这个input框的id是password,则来到控制台{在Chrome中按下F12},输入value 即可看到密码了;

原理很简单,就是利用了javascript的DOM操作,来获取到DOM中的内容。为什么我记下的是input框的id,因为id方便。在javascript中所有元素的id会被注册成为一个javascript变量。所以在控制台直接使用password即可访问密码框这个元素。而value既是input框的值。

- 按刚才的方法审核元素,看到密码的input框,发现没有id这个属性。但name属性是有的,于是我们还是来到控制台,输入 $(“[name=’password’]”).val() ,即可看到密码;

原理相同,不过因为这次的password框没有id属性,所以不能直接用id.value来获得值了。但这个页面加载了Jquery,所以我用Jquery的一个方法来获取到了value,不懂的同学可以看看Jquery的文档。

因为javascript是所有浏览器都必须支持的一种语言,而它又能够访问DOM,所以利用js就能轻松获得浏览器保存的密码。所以这个方法应该是通杀,支持所有含有控制台的浏览器。

password.value #id.value

$("[name='password']").val()

《 “如何查看Chrome浏览器中已保存的密码” 》 有 10 条评论

Chrome 手动保存网站密码

https://cyhour.com/535/

chrome://flags/#enable-password-force-saving

https://www.zhihu.com/question/20578624

如何在Chrome中导入和导出密码

https://www.sysgeek.cn/chrome-password-import-export/

https://www.sysgeek.cn/tag/chrome/

chrome://flags/#password-import-export

提取 Google Chrome 中的密码

https://blog.elcomsoft.com/2018/01/extracting-and-making-use-of-chrome-passwords/

渗透技巧——导出Chrome浏览器中保存的密码

http://www.4hou.com/technology/10114.html

hindsight – Google Chrome / Chromium 的历史访问记录取证工具

https://github.com/obsidianforensics/hindsight

passcat – 从本地计算机中提取密码的工具

https://github.com/twelvesec/passcat

`

依赖:

Windows 10 x64

Microsoft Visual C++ 2017 Redistributable (x64)

支持的软件列表:

FileZilla

Windows Wireless Network

WinSCP

Pidgin

Windows Credential Manager

Vault Files

Internet Explorer Browser

Google Chrome Browser

Opera Browser

Firefox Browser

Thunderbird Email Client (you have to build PassCat for Windows 10 x86. Keep in mind that using the x86 version you will not be able to retrieve Firefox passwords)

`

渗透技巧——导出Firefox浏览器中保存的密码

http://www.j0s1ph.com/?p=7375

`

本文将要介绍以下内容:

· 密码保存方式

· 原理介绍

· 常用的导出工具

· 利用思路

在离线导出时需要注意以下问题:

1.未设置Master Password

只需要获得记录文件(logins.json或signons.sqlite)和密钥文件(key4.db或key3.db)。

使用firepwd.py或者Firefox浏览器导入配置文件即可。

2.设置Master Password

(1)只获得记录文件(logins.json或signons.sqlite)和密钥文件(key4.db或key3.db)

本地使用Firefox浏览器导入配置文件,输入Master Password

(2)需要获得完整的配置文件

需要包括以下文件:

· %APPDATA%\Mozilla\Firefox\profiles.ini

· %APPDATA%\Mozilla\Firefox\Profiles\xxxxxxxx.default\中的文件

使用 firefox_decrypt.py 。

0x05 小结

本文介绍了导出Firefox浏览器密码的原理和利用方法,分析了使用Master Password解密时需要注意的细节。

对于普通用户来说,为了增加密码的安全性,建议设置Master Password。

`

Profile folder – Firefox

http://kb.mozillazine.org/Profile_folder_-_Firefox

firepwd.py, an open source tool to decrypt Mozilla protected passwords

https://github.com/lclevy/firepwd

WebBrowserPassView v1.94

https://www.nirsoft.net/utils/web_browser_password.html

Windows Password Recovery Tools

https://www.nirsoft.net/password_recovery_tools.html

Credentials recovery project

https://github.com/AlessandroZ/LaZagne/

Firefox Decrypt is a tool to extract passwords from Mozilla (Firefox™, Waterfox™, Thunderbird®, SeaMonkey®) profiles

https://github.com/unode/firefox_decrypt

This script can be used to list the programs that the current Windows system has installed.

https://github.com/3gstudent/ListInstalledPrograms/blob/master/ListInstalledPrograms.ps1

使用mimikatz导出chrome中的密码

https://mp.weixin.qq.com/s/YDhPQhdnMJuGJFcL1yDF9Q

`

# 场景说明

模拟场景:在获取某PC本地administrator的权限情况下,导出使用该PC机域普通账号的密码。

真实场景:通过一些方法定位并控制了管理员的个人办公pc机,为了进一步获取核心系统的权限,可能需要从其chrome中导出各种密码。

`

[渗透技巧——导出Chrome浏览器中保存的密码](https://3gstudent.github.io/3gstudent.github.io/%E6%B8%97%E9%80%8F%E6%8A%80%E5%B7%A7-%E5%AF%BC%E5%87%BAChrome%E6%B5%8F%E8%A7%88%E5%99%A8%E4%B8%AD%E4%BF%9D%E5%AD%98%E7%9A%84%E5%AF%86%E7%A0%81/)

[渗透技巧——离线导出Chrome浏览器中保存的密码](https://3gstudent.github.io/3gstudent.github.io/%E6%B8%97%E9%80%8F%E6%8A%80%E5%B7%A7-%E7%A6%BB%E7%BA%BF%E5%AF%BC%E5%87%BAChrome%E6%B5%8F%E8%A7%88%E5%99%A8%E4%B8%AD%E4%BF%9D%E5%AD%98%E7%9A%84%E5%AF%86%E7%A0%81/)

[渗透技巧——利用Masterkey离线导出Chrome浏览器中保存的密码](https://3gstudent.github.io/3gstudent.github.io/%E6%B8%97%E9%80%8F%E6%8A%80%E5%B7%A7-%E5%88%A9%E7%94%A8Masterkey%E7%A6%BB%E7%BA%BF%E5%AF%BC%E5%87%BAChrome%E6%B5%8F%E8%A7%88%E5%99%A8%E4%B8%AD%E4%BF%9D%E5%AD%98%E7%9A%84%E5%AF%86%E7%A0%81/)

[Operational Guidance for Offensive User DPAPI Abuse](https://posts.specterops.io/operational-guidance-for-offensive-user-dpapi-abuse-1fb7fac8b107)

[[翻译]滥用User DPAPI进行攻击的操作指南](https://bbs.pediy.com/thread-247634.htm)

这是一个一键辅助抓取360安全浏览器密码的CobaltStrike脚本,用于节省红队人员工作量,通过下载浏览器数据库、记录密钥来离线解密浏览器密码。

https://github.com/hayasec/360SafeBrowsergetpass

`

2.用法

加载Aggressor scripts后,beacon右键打开菜单执行SafeBrowsergetpass即可;执行后将下载浏览器数据库,记录密钥 MachineGuid 到Credential。

3.离线解密数据库

攻防演练中红队的时间非常珍贵,SafeBrowsergetpass执行后所有数据存储在C2服务器,可以稍后在本地对浏览器密码进行解密。

只需要替换本地注册表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MachineGuid ,替换原来360浏览器的assis2.db,通常路径为C:\Users\Administrator\AppData\Roaming\360se6\User Data\Default\apps\LoginAssis,即可通过BrowserView进行本地解密。

4.技术细节

这里非常感谢BrowserView作者做出的贡献,公开了解密算法,并提供了BrowserView工具用于解密浏览器密码。在实战中我发现GUI抓密码的情况不多,更多的是命令行形式,又苦于目前没有抓取360安全浏览器密码的命令行工具,个人能力有限,所以想了一个曲线救国的法子来解决问题。

具体解密算法以及BrowserView下载请移步:http://www.liulanqicode.com/

BrowserView加了壳,目前也被各大杀软追杀,通过Process Monitor我们可以得知,这个工具查询了 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MachineGuid 的值,以及 C:\Users\Administrator\AppData\Roaming\360se6\User Data\Default\apps\LoginAssis\assis2.db ,也就是说,获取了这两个值,替换我们本机的值,就可以通过这个工具离线解密了。

`